在本文中,您将会了解到关于CentOS云服务器禁ping和iptables配置方法的新资讯,同时我们还将为您解释centos禁止服务器访问外网的相关在本文中,我们将带你探索CentOS云服务器禁pin

在本文中,您将会了解到关于CentOS云服务器禁ping和iptables配置方法的新资讯,同时我们还将为您解释centos禁止服务器访问外网的相关在本文中,我们将带你探索CentOS云服务器禁ping和iptables配置方法的奥秘,分析centos禁止服务器访问外网的特点,并给出一些关于CentOS 6 iptables 配置、CentOS 6.x 配置iptables、Centos 7 使用(Service iptables stop/start)关闭/打开防火墙 Failed to stop iptables.service: Unit iptables.s...、CentOS 7 配置iptables的实用技巧。

本文目录一览:- CentOS云服务器禁ping和iptables配置方法(centos禁止服务器访问外网)

- CentOS 6 iptables 配置

- CentOS 6.x 配置iptables

- Centos 7 使用(Service iptables stop/start)关闭/打开防火墙 Failed to stop iptables.service: Unit iptables.s...

- CentOS 7 配置iptables

CentOS云服务器禁ping和iptables配置方法(centos禁止服务器访问外网)

一:centos iptables的正确设置方法和禁止PING

1.清除已有iptables规则

iptables -F iptables -X iptables -Z

2.iptables的配置,这里张小三资源网采用centos官方给出的默认的防火墙规则,我们只需要添加或删除不用的端口就可以了,这样才能最大化的兼容各种环境,降低防火墙不兼容造成的负载等问题。

首先运行命令:vi /etc/sysconfig/iptables添加如下内容。

# Firewall configuration written by system-config-securitylevel

# Manual customization of this file is not recommended.

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

:RH-Firewall-1-INPUT - [0:0]

-A INPUT -j RH-Firewall-1-INPUT

-A FORWARD -j RH-Firewall-1-INPUT

#准许本机localhost访问

-A RH-Firewall-1-INPUT -i lo -j ACCEPT

#是否禁止ping,禁止的话可以在下面这句的开头加#号。

-A RH-Firewall-1-INPUT -p icmp --icmp-type any -j ACCEPT

#允许已建立的或相关连的通行

-A RH-Firewall-1-INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

#开放s.s.h的22端口(开放其它端口可以按照下面规则自己添加)

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

#开放80端口

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT

#开放ftp的21端口

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 21 -j ACCEPT

#除放开的端口外禁止其它端口

-A RH-Firewall-1-INPUT -j REJECT --reject-with icmp-host-prohibited

COMMIT

3.最后保存一下

service iptables save

#防止iptables机器重启失效,重启iptables自动生效,运行如下命令 chkconfig --level 345 iptables on service iptables restart

二:iptables应用

1.查看已添加的iptables规则:

iptables -L

2.删除已添加的iptables规则:

将所有iptables规则按照1.2.3....进行排序,执行: iptables -L -n --line-numbers 如果要删除INPUT里序号为5的规则,执行: iptables -D INPUT 5

3.利用iptables屏蔽指定的IP:

#屏蔽单个IP的命令是 iptables -I INPUT -s 123.45.6.7 -j DROP

#封整个段即从123.0.0.1到123.255.255.254的命令

iptables -I INPUT -s 123.0.0.0/8 -j DROP

#封IP段即从123.45.0.1到123.45.255.254的命令

iptables -I INPUT -s 124.45.0.0/16 -j DROP

#封IP段即从123.45.6.1到123.45.6.254的命令是

iptables -I INPUT -s 123.45.6.0/24 -j DROP

CentOS 6 iptables 配置

iptables 默认配置文件的位置在哪里

/etc/sysconfig/iptables

vi /etc/sysconfig/iptables

# Generated by iptables-save v1.4.7 on Thu Nov 29 20:37:50 2012

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [237475:35650933]

-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

-A INPUT -p icmp -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -p tcp -m state --state NEW -m tcp --dport 80 -j ACCEPT

-A INPUT -p tcp -m state --state NEW -m tcp --dport 6945 -j ACCEPT

-A INPUT -p tcp -m state --state NEW -m tcp --dport 55672 -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 7180 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 2181 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 2888 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 3888 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 1808 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 11211 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 22423 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 22422 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 22424 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 17341 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 5672 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 7180 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 3050 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 3060 -j ACCEPT

-A INPUT -s 192.168.80.0/24 -p tcp -m state --state NEW -m tcp --dport 3070 -j ACCEPT

-A INPUT -j REJECT --reject-with icmp-host-prohibited

-A FORWARD -j REJECT --reject-with icmp-host-prohibited

COMMIT

# Completed on Thu Nov 29 20:37:50 2012

~

修改完后,重启服务: service iptables restart;

CentOS 6.x 配置iptables

CentOS 6.x 配置iptables

来源 https://www.cnblogs.com/chillax1314/p/7976067.html

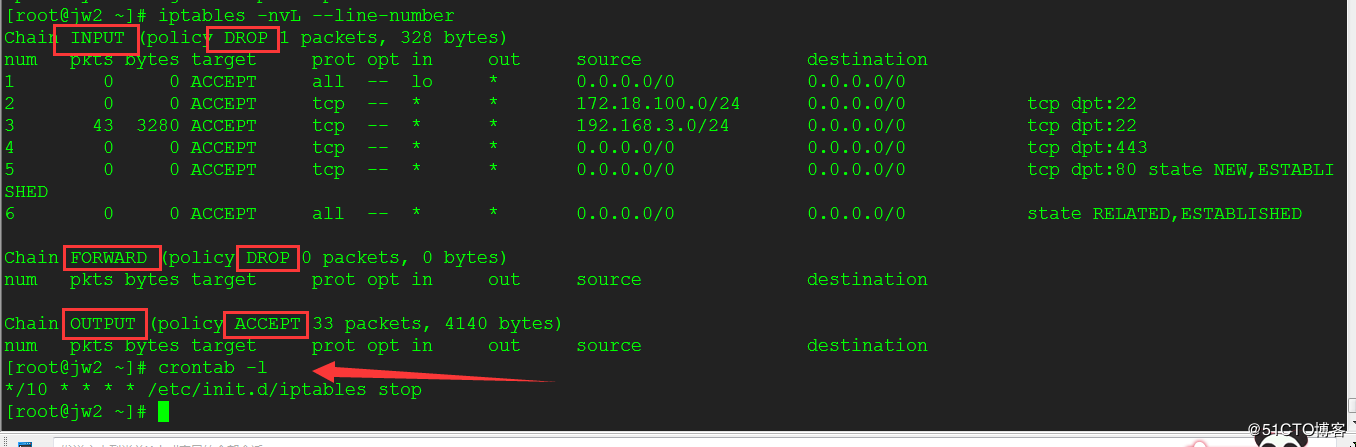

iptables -P INPUT DROP---设置INPUT链默认规则为丢弃所有流量

iptbales有四表五链,raw,mangle,nat,filter(默认)表;五链:INPUT,OUTPUT,FORWARD,PREROUTING,POSTROUTING

系统默认的iptables规则

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -A INPUT -p icmp -j ACCEPT

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

iptables -A INPUT -j REJECT --reject-with icmp-host-prohibited

iptables -A FORWARD -j REJECT --reject-with icmp-host-prohibited

系统默认的ip6tables规则

ip6tables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

ip6tables -A INPUT -p ipv6-icmp -j ACCEPT

ip6tables -A INPUT -i lo -j ACCEPT

ip6tables -A INPUT -m state --state NEW -m udp -p udp --dport 546 -d fe80::/64 -j ACCEPT

ip6tables -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

ip6tables -A INPUT -j REJECT --reject-with icmp6-adm-prohibited

ip6tables -A FORWARD -j REJECT --reject-with icmp6-adm-prohibited

vim iptables.sh 拷贝一下内容,具体按实际生产需求修改,此脚本默认丢弃INPUT流量,放行OUTPUT链流量,丢弃FORWARD流量;

#!/bin/bash

#清空iptables 规则

iptables -F

iptables -X

iptables -t nat -F

iptables -t nat -X

#允许本机访问本机

iptables -A INPUT -i lo -j ACCEPT

#添加黑名单方法

#iptables -I INPUT -s 192.168.0.1 -j DROP #屏蔽单个IP的命令

#iptables -I INPUT -s 192.168.1.0/24 -j DROP #封IP段即从192.168.1.0到192.168.1.254的命令

#允许172.16.20.0 192.168.2.0/24 ssh访问进来

iptables -A INPUT -s 172.16.20.0/24 -p tcp --dport 22 -j ACCEPT

iptables -A INPUT -s 192.168.2.0/24 -p tcp --dport 22 -j ACCEPT

#允许https通行

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

#允许http访问服务器,已经存在的链接不断开

iptables -A INPUT -p tcp --dport 80 -m state --state NEW,ESTABLISHED -j ACCEPT

#允许已经建立的链接继续通行

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

#允许ping

#iptables -A INPUT -p icmp --icmp-type 8 -j ACCEPT

#设置INPUT链默认丢弃

iptables -P INPUT DROP

#设置OUTPUT链默认允许

iptables -P OUTPUT ACCEPT

#设置默认丢弃FORWARD链

iptables -P FORWARD DROP

#防止各种攻击

iptables -A FORWARD -p icmp -icmp-type echo-request -m limit -limit 1/s -j ACCEPT

iptables -A FORWARD -p tcp --tcp-flags SYN,ACK,FIN,RST RST -m limit --limit 1/s -j ACCEPT

iptables -A INPUT -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -A INPUT -p tcp --syn -m limit --limit 12/s --limit-burst 24 -j ACCEPT

iptables -A INPUT -p tcp --dport 80 -m recent --name BAD_HTTP_ACCESS --update --seconds 60 --hitcount 20 -j REJECT

iptables -A INPUT -p tcp --dport 80 -m recent --name BAD_HTTP_ACCESS --set -j ACCEPT

#允许本机访问192.168.7.2的ftp服务器

iptables -A INPUT -s 192.168.7.2 -p tcp -m multiport --dports 20,21 -m state --state NEW -j ACCEPT

iptables -A INPUT -s 192.168.7.2 -p tcp -m state --state NEW -m tcp --dport 21 -j ACCEPT

iptables -A INPUT -s 192.168.7.2 -p tcp -m tcp --dport 30001:31000 -j ACCEPT

#保存iptables

service iptables save 或者用iptables-save > /etc/sysconfig/iptables

chkconfig iptables on ——添加开机启动

service iptables restart——重启iptables服务,其实不需要重启立即生效

注意:如果在生产上ssh端口不是默认的22,会导致执行了此脚本后无法连接服务器,为了防止此类事情发生,可以定期执行一个脚本取消iptables运行

crontab -e

/10 * /etc/init.d/iptables stop——每十分钟执行停止iptables服务

查看iptables记录信息

日志信息查看

more /proc/net/nf_conntrack

=============== End

Centos 7 使用(Service iptables stop/start)关闭/打开防火墙 Failed to stop iptables.service: Unit iptables.s...

https://www.cnblogs.com/skyheaving/archive/2020/02/08/12283656.html

背景:

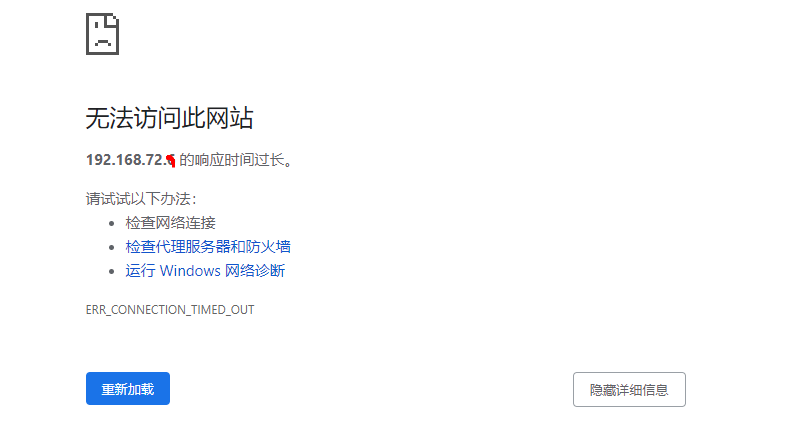

测试部署NetCore 项目到linux 系统时,窗口显示项目部署成功;但是本机无法访问(linux 在虚拟机上[ centos 7.6] ); 如下图↓

能够相互ping 通,(Xshell 连接正常。),在centos 上 也能正常访问,后来记起在进行linux 安装成功后,没有关闭防火墙,初步猜测是由于没有关闭防火墙导致,那关闭防火墙不就可以了?

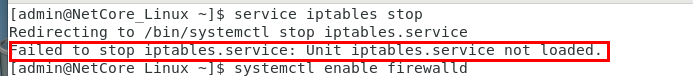

二、操作

1、打开linux 终端,输入: service iptables stop ,就提示 标题展示的异常;

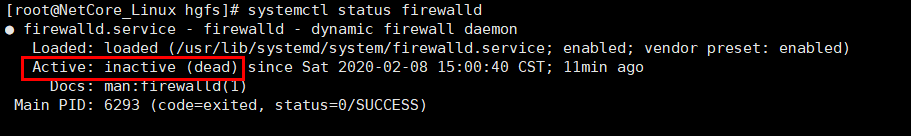

2、然后输入:systemctl stop firewalld (暂时关闭防火墙)

查看防火墙状态:systemctl status firewalld

成功了!!!!

三、回顾总结

经过查找发现:在CentOS 7或RHEL 7或Fedora中防火墙由firewalld来管理 ; 如果想要使用 service iptables start/stop 命令,需要下载 iptables-services

1、在 Centos 7 下下载 iptables-services 时,需要执行以下命令

systemctl stop firewalld --关闭防火墙

systemctl mask firewalld

yum install iptables-services --安装iptables-services

systemctl enable iptables --设置开机启动

service iptables save --保存

2、操作linux 防火墙命令:

1:查看防火状态

systemctl status firewalld

service iptables status

2:暂时关闭防火墙

systemctl stop firewalld

service iptables stop

3:永久关闭防火墙

systemctl disable firewalld

chkconfig iptables off

4:重启防火墙

systemctl enable firewalld

service iptables restart

5:永久关闭后重启(未测试)

chkconfig iptables on

查找资料:1、https://www.cnblogs.com/jxldjsn/p/10794171.html

2、https://blog.csdn.net/c233728461/article/details/52679558/

如有不合理之处,请大家多多指教。

如果您觉得本文对您有帮助,欢迎点击“收藏”按钮!(/:微笑)欢迎转载,转载请注明出处。

CentOS 7 配置iptables

CentOS 7 默认使用firewalld来管理iptables规则,由于防火墙规则变动的情况很少,动不动态变得无所谓了。但是习惯是魔鬼,跟之前不一样,总是感觉不太习惯。

systemctl disable firewalld

yum remove firewalld -y

使用下面的办法来恢复原来的习惯,同时解决iptables开机启动的问题。

yum install iptables-services -y systemctl enable iptables

这样的话,iptables服务会开机启动,自动从/etc/sysconfig/iptables 文件导入规则。

为了让/etc/init.d/iptables save 这条命令生效,需要这么做

cp /usr/libexec/iptables/iptables.init /etc/init.d/iptables /etc/init.d/iptables save

而chkconfig iptables 命令会自动重定向到sytemctl enable iptables

今天关于CentOS云服务器禁ping和iptables配置方法和centos禁止服务器访问外网的分享就到这里,希望大家有所收获,若想了解更多关于CentOS 6 iptables 配置、CentOS 6.x 配置iptables、Centos 7 使用(Service iptables stop/start)关闭/打开防火墙 Failed to stop iptables.service: Unit iptables.s...、CentOS 7 配置iptables等相关知识,可以在本站进行查询。

本文标签:

![[转帖]Ubuntu 安装 Wine方法(ubuntu如何安装wine)](https://www.gvkun.com/zb_users/cache/thumbs/4c83df0e2303284d68480d1b1378581d-180-120-1.jpg)