对于Pancakeswap事务失败消息python感兴趣的读者,本文将会是一篇不错的选择,并为您提供关于2023年DeFi平台收入排名:Maker、Lido、PancakeSwap、GMX、Conve

对于Pancakeswap 事务失败消息 python感兴趣的读者,本文将会是一篇不错的选择,并为您提供关于2023年DeFi平台收入排名:Maker、Lido、PancakeSwap、GMX、Convex获得入围、CMake FindPython用rpath替换了python lib路径的一部分,并且可执行文件无法启动、Code a packet sniffer in python with pcapy exte...、LeetCode算法题python解法:24. Swap Nodes in Pairs的有用信息。

本文目录一览:- Pancakeswap 事务失败消息 python

- 2023年DeFi平台收入排名:Maker、Lido、PancakeSwap、GMX、Convex获得入围

- CMake FindPython用rpath替换了python lib路径的一部分,并且可执行文件无法启动

- Code a packet sniffer in python with pcapy exte...

- LeetCode算法题python解法:24. Swap Nodes in Pairs

Pancakeswap 事务失败消息 python

如何解决Pancakeswap 事务失败消息 python?

我正在使用此代码段进行相关更改 https://github.com/CodeWithJoe2020/pancakeswapBot/blob/main/cakebot.py 它按照合同工作。但是当我尝试使用像 %7 这样有税的合同时,我从 pancakeswap 收到交易失败错误。

pancakeswap2_txn = contract.functions.swapExactETHForTokens(

0,# set to 0,or specify minimum amount of tokeny you want to receive - consider decimals!!!

[spend,tokenToBuy],sender_address,(int(time.time()) + 30000)

).buildTransaction({

''from'': sender_address,''value'': web3.toWei(0.01,''ether''),# This is the Token(BNB) amount you want to Swap from

''gas'': 159413,''gasPrice'': web3.toWei(speed,''gwei''),''nonce'': nonce,})

如您所见,我将最小值设为 0,因此理论上滑点应该无关紧要。 有任何想法吗?谢谢。

解决方法

当我输入高gas值时问题得到解决

2023年DeFi平台收入排名:Maker、Lido、PancakeSwap、GMX、Convex获得入围

外媒blockworks依defillama数据列出2023年前五大收入最高的defi协议,随着总锁定价值(tvl)越来越受人诟病,或许收入才是衡量一个协议是否可行的关键指标?

一、Maker:9,591万美元

Maker自2022年起逐步涉及美国公债、RWA资产,试图在美国持续加息的过程中赚取更多额外收益。

单从收益来看这个决策似乎相当正确,但也带来了相关风险。

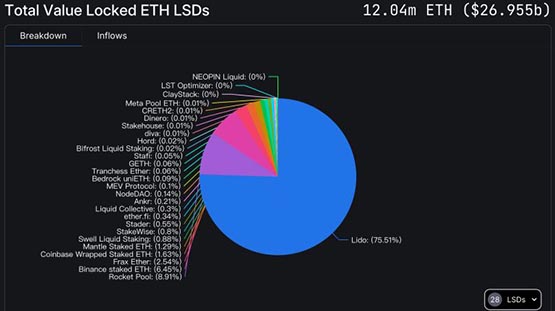

二、Lido:5,579万美元

Lido无论是TVL、收入,皆是名列前茅的协议,Lido Staked Ether(StETH)市值更超过200亿美元,在CoinGecKo上排名第九大加密货币。

树大自然也招风,Lido一直以来饱受着质押市占过高、中心化,甚至是配合监管制裁等疑虑。

Lido质押市占

三、PancakeSwap:5,231万美元

以交易量计算,PancakeSwap是仅次于Uniswap的第二大去中心化交易所(DEX)。

PancakeSwap不仅在今年推出v3版本(分岔自Uniswap v3牌照到期后),也修改了其治理模式并推出了游戏市场。

四、Convex Finance:4,223万美元

Curve是

五、GMX:3,752万美元

永续合约协议GMX崛起于熊市并表现亮眼,是Arbitrum上TVL最高的协议,且自上线开始就能产生实际收入,BitMEX创办人Arthur Hayes曾如此表示:众所皆知,衍生品交易量应比现货高出几个量级,无论哪个DEX垄断都将获取大量手续费收入,这是单一领域的未来牛市案例,就我所见GMX是目前最好的。

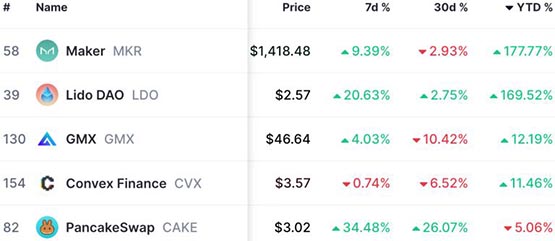

协议收入=币价涨幅?

据CoinMarketCap所示,第一、二名的MKR、LDO,其年涨幅与协议收入排名相同,而GMX、CVX、CAKE的表现则欠佳,特别是CAKE,其代币经济模型的转变仍没有为价格带来即刻的效益。

协议币价

以上就是2023年DeFi平台收入排名:Maker、Lido、PancakeSwap、GMX、Convex获得入围的详细内容,更多请关注php中文网其它相关文章!

CMake FindPython用rpath替换了python lib路径的一部分,并且可执行文件无法启动

如何解决CMake FindPython用rpath替换了python lib路径的一部分,并且可执行文件无法启动?

我遇到了CMake的问题,这使我损失了很多时间,而且我不确定如何解决它。 基本上,在我的MacOS计算机上,这个小脚本不起作用:

find_package(Python COMPONENTS Development)

add_executable(test "test.cpp")

target_link_libraries(test Python::Python)

其中test.cpp是一个简单的空主管道。

当我尝试运行test时,我得到:

dyld: Library not loaded: @rpath/python3.framework/Versions/3.8/python3

Referenced from: /Users/path/to/test

Reason: image not found

Abort trap: 6

otool -l向我展示了可执行文件中的rpath是:

/Applications/Xcode.app/Contents/Developer/Library/Frameworks/python3.framework/Versions/3.8/lib

我尝试了许多不同的调试方式来调试这两个rpath的来源,但这使我无处可去。 即使链接到库的实际路径,我也会得到相同的结果:

target_link_libraries(test "/Applications/Xcode.app/Contents/Developer/Library/Frameworks/python3.framework/Versions/3.8/lib/libpython3.8.dylib"

我知道我可以在我的机器上使用CMake命令更改rpath,但这对我来说似乎很棘手,并且可能不适用于其他配置。

findpython中是否有bug?还是我的python安装有问题?我对现在去哪里不知所措。而且我对导致这些路径出现的原因特别困惑,因为似乎没有迹象表明CMake配置文件中的路径。

解决方法

暂无找到可以解决该程序问题的有效方法,小编努力寻找整理中!

如果你已经找到好的解决方法,欢迎将解决方案带上本链接一起发送给小编。

小编邮箱:dio#foxmail.com (将#修改为@)

Code a packet sniffer in python with pcapy exte...

http://www.binarytides.com/code-a-packet-sniffer-in-python-with-pcapy-extension/

Code a packet sniffer in python with pcapy extension

Pcapy

In the previous articles we coded packet sniffers in python using raw sockets. Now lets use the libpcap library for the same. Libpcap is the packet capture library for linux and has wrappers for most languages. In python there are multiple libpcap wrappers like pcapy, pypcap etc. In this article we shall use the pcapy python module.

Pcapy is a Python extension module that interfaces with the libpcap packet capture library. Pcapy enables python scripts to capture packets on the network.

Project website :

http://oss.coresecurity.com/projects/pcapy.html

On ubuntu pcapy can be installed directly from synaptic by issuing the following command

$ sudo apt-get install python-pcapy Code

Lets code our sniffer right away.

''''''

Packet sniffer in python using the pcapy python library

Project website

http://oss.coresecurity.com/projects/pcapy.html

''''''

import socket

from struct import *

import datetime

import pcapy

import sys

def main(argv):

#list all devices

devices = pcapy.findalldevs()

print devices

#ask user to enter device name to sniff

print "Available devices are :"

for d in devices :

print d

dev = raw_input("Enter device name to sniff : ")

print "Sniffing device " + dev

''''''

open device

# Arguments here are:

# device

# snaplen (maximum number of bytes to capture _per_packet_)

# promiscious mode (1 for true)

# timeout (in milliseconds)

''''''

cap = pcapy.open_live(dev , 65536 , 1 , 0)

#start sniffing packets

while(1) :

(header, packet) = cap.next()

#print (''%s: captured %d bytes, truncated to %d bytes'' %(datetime.datetime.now(), header.getlen(), header.getcaplen()))

parse_packet(packet)

#Convert a string of 6 characters of ethernet address into a dash separated hex string

def eth_addr (a) :

b = "%.2x:%.2x:%.2x:%.2x:%.2x:%.2x" % (ord(a[0]) , ord(a[1]) , ord(a[2]), ord(a[3]), ord(a[4]) , ord(a[5]))

return b

#function to parse a packet

def parse_packet(packet) :

#parse ethernet header

eth_length = 14

eth_header = packet[:eth_length]

eth = unpack(''!6s6sH'' , eth_header)

eth_protocol = socket.ntohs(eth[2])

print ''Destination MAC : '' + eth_addr(packet[0:6]) + '' Source MAC : '' + eth_addr(packet[6:12]) + '' Protocol : '' + str(eth_protocol)

#Parse IP packets, IP Protocol number = 8

if eth_protocol == 8 :

#Parse IP header

#take first 20 characters for the ip header

ip_header = packet[eth_length:20+eth_length]

#now unpack them :)

iph = unpack(''!BBHHHBBH4s4s'' , ip_header)

version_ihl = iph[0]

version = version_ihl >> 4

ihl = version_ihl & 0xF

iph_length = ihl * 4

ttl = iph[5]

protocol = iph[6]

s_addr = socket.inet_ntoa(iph[8]);

d_addr = socket.inet_ntoa(iph[9]);

print ''Version : '' + str(version) + '' IP Header Length : '' + str(ihl) + '' TTL : '' + str(ttl) + '' Protocol : '' + str(protocol) + '' Source Address : '' + str(s_addr) + '' Destination Address : '' + str(d_addr)

#TCP protocol

if protocol == 6 :

t = iph_length + eth_length

tcp_header = packet[t:t+20]

#now unpack them :)

tcph = unpack(''!HHLLBBHHH'' , tcp_header)

source_port = tcph[0]

dest_port = tcph[1]

sequence = tcph[2]

acknowledgement = tcph[3]

doff_reserved = tcph[4]

tcph_length = doff_reserved >> 4

print ''Source Port : '' + str(source_port) + '' Dest Port : '' + str(dest_port) + '' Sequence Number : '' + str(sequence) + '' Acknowledgement : '' + str(acknowledgement) + '' TCP header length : '' + str(tcph_length)

h_size = eth_length + iph_length + tcph_length * 4

data_size = len(packet) - h_size

#get data from the packet

data = packet[h_size:]

print ''Data : '' + data

#ICMP Packets

elif protocol == 1 :

u = iph_length + eth_length

icmph_length = 4

icmp_header = packet[u:u+4]

#now unpack them :)

icmph = unpack(''!BBH'' , icmp_header)

icmp_type = icmph[0]

code = icmph[1]

checksum = icmph[2]

print ''Type : '' + str(icmp_type) + '' Code : '' + str(code) + '' Checksum : '' + str(checksum)

h_size = eth_length + iph_length + icmph_length

data_size = len(packet) - h_size

#get data from the packet

data = packet[h_size:]

print ''Data : '' + data

#UDP packets

elif protocol == 17 :

u = iph_length + eth_length

udph_length = 8

udp_header = packet[u:u+8]

#now unpack them :)

udph = unpack(''!HHHH'' , udp_header)

source_port = udph[0]

dest_port = udph[1]

length = udph[2]

checksum = udph[3]

print ''Source Port : '' + str(source_port) + '' Dest Port : '' + str(dest_port) + '' Length : '' + str(length) + '' Checksum : '' + str(checksum)

h_size = eth_length + iph_length + udph_length

data_size = len(packet) - h_size

#get data from the packet

data = packet[h_size:]

print ''Data : '' + data

#some other IP packet like IGMP

else :

print ''Protocol other than TCP/UDP/ICMP''

print

if __name__ == "__main__":

main(sys.argv) Output

$ sudo python pcapy_sniffer.py

[''eth0'', ''usbmon1'', ''usbmon2'', ''usbmon3'', ''usbmon4'', ''usbmon5'', ''usbmon6'', ''usbmon7'', ''any'', ''lo'']

Available devices are :

eth0

usbmon1

usbmon2

usbmon3

usbmon4

usbmon5

usbmon6

usbmon7

any

lo

Enter device name to sniff : eth0

Sniffing device eth0

Destination MAC : 00:1c:c0:f8:79:ee Source MAC : 6c:fd:b9:53:6a:21 Protocol : 8

Version : 4 IP Header Length : 5 TTL : 250 Protocol : 17 Source Address : 61.1.96.71 Destination Address : 192.168.1.101

Source Port : 53 Dest Port : 56291 Length : 136 Checksum : 28619

stackexchangecom?ny

o@"we?mns3

serverfault?%?mns1?N?mns2?N

Destination MAC : 6c:fd:b9:53:6a:21 Source MAC : 00:1c:c0:f8:79:ee Protocol : 8

Version : 4 IP Header Length : 5 TTL : 64 Protocol : 1 Source Address : 192.168.1.101 Destination Address : 61.1.96.71

Type : 3 Code : 3 Checksum : 23788

stackexchangecom?G?e5???o???socketsny

o@"we?mns3

serverfault?%?mns1?N?mns2?N First the script would list out the available devices and then ask the user to enter the name of the device that is to be sniffed. Alternatively lookupdev function can be used to find a sniffable device without asking user to select anything.

The packet contents are also broken down and parsed. The script can parse only TCP/UDP/ICMP packets.

LeetCode算法题python解法:24. Swap Nodes in Pairs

原题:

Given a linked list, swap every two adjacent nodes and return its head.

Example:

Given1->2->3->4, you should return the list as2->1->4->3.

Note:

- Your algorithm should use only constant extra space.

- You may not modify the values in the list''s nodes, only nodes itself may be changed.

中文翻译:

给定链表,交换每两个相邻节点并返回其头部。

例:

给定1->2->3->4,您应该将列表作为2->1->4->3。

注意:

- 您的算法应该只使用恒定的额外空间。

- 您可能无法修改列表节点中的值,只能更改节点本身。

解题思路:该题非常简单,给定链表两两对调然后重新链接,返回新链表的头部即可。将链表遍历添加到一个列表linklist中,然后利用索引进行两两对调,最后重新连接这个链表,然后linklist[0]

代码如下:

#!/usr/bin/env python

# -*- coding:utf-8 -*-

class Solution:

def swapPairs(self, head): #思路非常简单,把链表遍历出来放到列表里,然后再两两对调,在重新链接链表。

linklist = []

x, y = 0, 1

while head != None: #将链表遍历到一个linklist列表中

linklist.append(head)

head=head.next

if len(linklist)<1: #这里排除一下特殊情况,如果给的链表为空,则直接返回空值

return linklist

while y <= len(linklist)-1: #这里进行两两对调

linklist[x], linklist[y] = linklist[y], linklist[x]

x, y = x + 2, y + 2

for i in range(len(linklist)-1): #将对调后的linklist链接成新的链表

linklist[i].next=linklist[i+1]

linklist[-1].next=None #设置链表最后一个值的末端为空值

return linklist[0]

我们今天的关于Pancakeswap 事务失败消息 python的分享就到这里,谢谢您的阅读,如果想了解更多关于2023年DeFi平台收入排名:Maker、Lido、PancakeSwap、GMX、Convex获得入围、CMake FindPython用rpath替换了python lib路径的一部分,并且可执行文件无法启动、Code a packet sniffer in python with pcapy exte...、LeetCode算法题python解法:24. Swap Nodes in Pairs的相关信息,可以在本站进行搜索。

本文标签:

![[转帖]Ubuntu 安装 Wine方法(ubuntu如何安装wine)](https://www.gvkun.com/zb_users/cache/thumbs/4c83df0e2303284d68480d1b1378581d-180-120-1.jpg)