本文的目的是介绍csrf在web网站中有多重要的详细情况,特别关注webcsrf的相关信息。我们将通过专业的研究、有关数据的分析等多种方式,为您呈现一个全面的了解csrf在web网站中有多重要的机会,

本文的目的是介绍csrf在web网站中有多重要的详细情况,特别关注web csrf的相关信息。我们将通过专业的研究、有关数据的分析等多种方式,为您呈现一个全面的了解csrf在web网站中有多重要的机会,同时也不会遗漏关于"message":"无效的 csrf 令牌","code":"EBADCSRFTOKEN"、Blazor WebAssembly中的防止跨站点请求伪造 (XSRF/CSRF) 攻击、CSS属性订单有多重要?、html – 遵循Web标准有多重要?的知识。

本文目录一览:- csrf在web网站中有多重要(web csrf)

- "message":"无效的 csrf 令牌","code":"EBADCSRFTOKEN"

- Blazor WebAssembly中的防止跨站点请求伪造 (XSRF/CSRF) 攻击

- CSS属性订单有多重要?

- html – 遵循Web标准有多重要?

csrf在web网站中有多重要(web csrf)

小弟是学python的,今天在上网时看到一个商城网站,正好昨天学到了CSRF跨站请求,就对这个商城网站进行了一波测试

可以看到网页布局做的还是很不错的,然后进入了注册页面看看

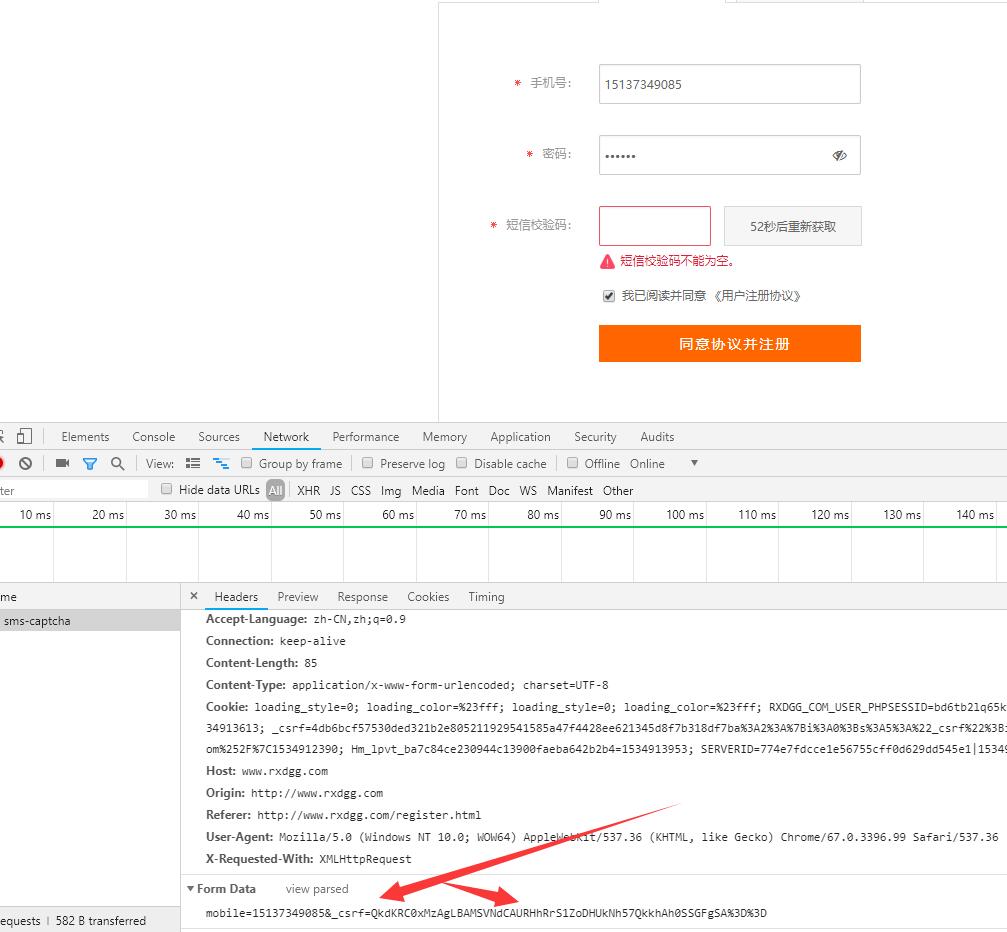

之后就开始测试了

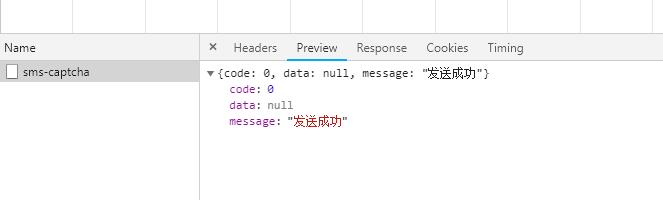

正常请求是返回上面这串json

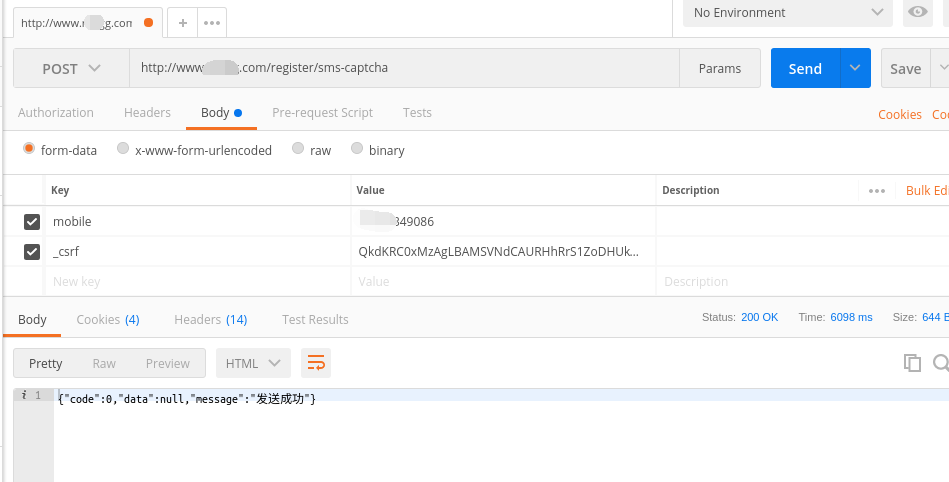

然后用postman进行测试,将前面的CSRFtoken拿过来进行测试,发现,竟然通过了

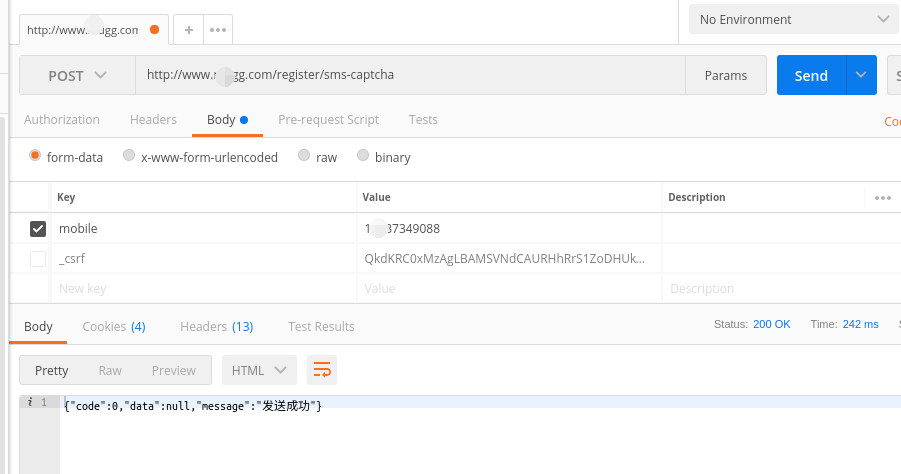

又将csrftoken去掉,然后post,竟然又通过了

由此可见,网站后端的那个哥们,并没有进行csrf校验。如果编写一个程序,循环post,相信用不了多久,这个商城网站的短信余额就会不足了

关于csrf如何校验,下次再说。

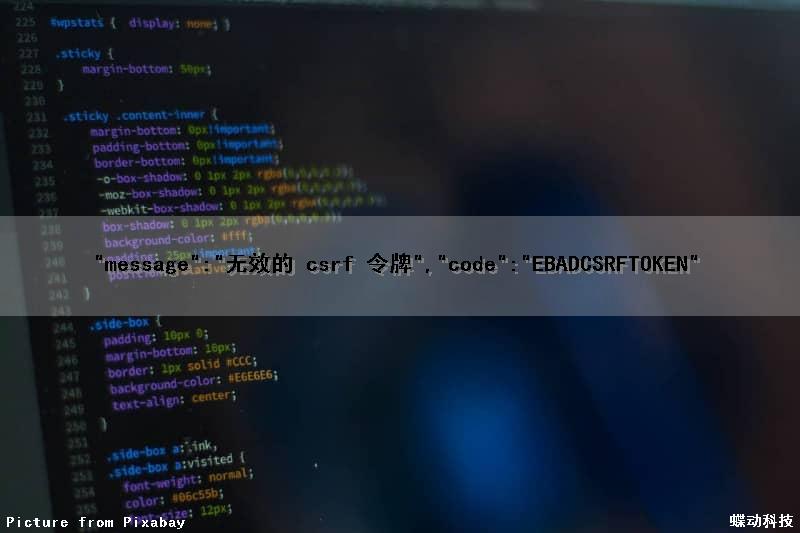

"message":"无效的 csrf 令牌","code":"EBADCSRFTOKEN"

如何解决"message":"无效的 csrf 令牌","code":"EBADCSRFTOKEN"?

我在 stackoverflow 中阅读了所有类似的问题,我在 csurf github 页面中检查了问题,但我无法弄清楚问题所在。这是 express 中间件文件:

const app = express();

const csrfProtection = csrf();

const MongoDBSessionStore = MongoDBStore(session);

const store = new MongoDBSessionStore({

uri: process.env.MONGODB_URI!,collection: "sessions",});

app.set("view engine","ejs");

app.set("views",path.join(__dirname,"views"));

app.use(favicon(path.join(__dirname,"public","favicon.ico")));

app.use(cors());

app.use(express.json());

app.use(multer({ storage: fileStorage,fileFilter }).single("image")); //arrray for multiple

app.use(express.static(path.join(__dirname,"public")));

app.use("/images",express.static(path.join(__dirname,"images")));

app.use(helmet());

app.use(compression());

app.use(

session({

name: "ts-authentication-app",secret: process.env.SESSION_SECRET!,resave: false,saveUninitialized: false,store: store,})

);

app.use(csrfProtection);

app.use(flash());

app.use(isAuthroized);

app.use((req,res,next) => {

res.locals.isAuthenticated = req?.session?.isLoggedIn;

res.locals.csrftoken = req.csrftoken();

console.log("token",req.csrftoken());

next();

});

app.use("/admin",adminRoutes);

app.use(shopRoutes);

app.use(authRoutes);

app.get("/500",errorController.get500);

app.use(errorController.get404);

app.use(morgan("combined",{ stream: morganLogStream }));

app.use(errorHandler);

我正在使用 ejs 模板引擎。这是登录模板。

<formaction="/login" method="POST" >

<div>

<label for="email">E-Mail</label>

<inputhttps://www.jb51.cc/tag/ara/" target="_blank">aram === ''email'') ? ''invalid'' : '''' %>"

type="email"

name="email"

id="email"

value="<%= oldInput.email %>">

</div>

<div>

<label for="password">Password</label>

<inputhttps://www.jb51.cc/tag/ara/" target="_blank">aram === ''password'') ? ''invalid'' : '''' %>"

type="password"

name="password"

id="password"

value="<%= oldInput.password %>">

</div>

<input type="hidden" name="_csrf" value="<%= csrftoken %>">

<buttontype="submit">Login</button>

</form>

-

csrftoken在模板中呈现。当我将“隐藏”类型更改为“文本”类型时,我在页面上看到了标记。 -

我注释掉了每个中间件,看看是否有任何中间件导致了问题,但我仍然收到错误消息。

-

我记录了请求对象,

csrftoken: [Function: csrftoken],附加到请求对象。

我仍然无法弄清楚问题。

解决方法

您似乎没有为表单使用的编码类型设置合适的正文解析器 - 即默认的 x-www-form-urlencoded。

Express 提供了这样的主体解析器,只需将其添加到您的中间件堆栈中,如下所示:

app.use(express.urlencoded({ extended: false }))

Blazor WebAssembly中的防止跨站点请求伪造 (XSRF/CSRF) 攻击

https://www.cnblogs.com/nasha/archive/2020/03/12/12467572.html

这里以Asp.net Core的服务端并且Asp.net Core托管客户端为例,跨域请求的参考其他跨域设置。

在Asp.net Core中,XSRF/CSRF是通过验证http头或form表单中的字段来验证请求的。

在Asp.net Core的Startup中注入如下服务以启用防止跨站点请求伪造 (XSRF/CSRF) 攻击

services.AddAntiforgery(options =>{ options.HeaderName = "X-CSRF-TOKEN-HEADER"; options.FormFieldName = "X-CSRF-TOKEN-FORM"; });启用如下中间件以在Cookie中写入令牌

app.Use(next=>context=>

{

var tokens = antiforgery.GetAndStoreTokens(context);

context.Response.Cookies.Append("XSRF-TOKEN", tokens.RequestToken,new CookieOptions() {HttpOnly=false });

return next(context);

});在Blazor WebAssembly 客户端中注入JSRuntime用于通过js读取Cookie

@inject IJSRuntime JSRuntime在FORM表单中附加令牌

var token = await JSRuntime.InvokeAsync<string>("getCookie", "XSRF-TOKEN");

//FORM

HttpContent httpcontent = new StringContent($"X-CSRF-TOKEN-FORM={token}", System.Text.Encoding.UTF8);

httpcontent.Headers.ContentType = new System.Net.Http.Headers.MediaTypeHeaderValue("application/x-www-form-urlencoded");

using HttpResponseMessage responseMessage = await Http.PostAsync("WeatherForecast", httpcontent);

forecasts = await JsonSerializer.DeserializeAsync<WeatherForecast[]>(await responseMessage.Content.ReadAsStreamAsync());在Header中附加令牌

//HEADER

Http.DefaultRequestHeaders.Add("X-CSRF-TOKEN-HEADER", token);

forecasts = await Http.PostJsonAsync<WeatherForecast[]>("WeatherForecast", httpcontent);

参考:https://docs.microsoft.com/zh-cn/aspnet/core/security/anti-request-forgery?view=aspnetcore-3.1#javascript-ajax-and-spas

源码:https://github.com/saber-wang/BlazorAppFormTset

CSS属性订单有多重要?

CSS声明中的属性顺序是否会影响HTML的呈现?

这里提到的主题是:http://css-tricks.com/new-poll-how-order-css-properties/

根据这里确实有影响:http://css-tricks.com/ordering-css3-properties/

这是另一个趋势:http://perishablepress.com/obsessive-css-code-formatting-patterns-and-trends/

最终裁决:安排你最好的判断方式,它会起作用.

html – 遵循Web标准有多重要?

解决方法

一点点历史

在直接回答之前,我认为说明最新标准的背景是非常重要的。

你知道W3C一直试图制定一个XHTML 2标准吗?如果它会出来,它不会向前兼容以前的HTML版本。事实上,在W3C年之间形成了一场反叛,结束了一个只是部分创造WHATWG的组合。WHATWG是HTML5背后的真正主人。

你有没有问过自己为什么要花很多时间从WC3获得标准? WC3的作品非常民主。他们讨论一切,直到大家接受。 WHATWG有一点点扭曲:提出和讨论问题,但最后一个字就是编辑。引用Jeremy Keith:“虽然HTML5在WHATWG开发的时候,W3C继续在XHTML2上工作。说这个速度不会太快,这是不正确的,非常缓慢。

最终结束了W3C dropping XHTML 2,而不是从头开始,他们决定与WHATWG一起工作。

意大利面标记的回归?

虽然HTML5不像XHTML那样严格,但并不意味着不再有良好的编码习惯。 HTML5不是machiavellian。与XHTML 2不同,它基于现有规范(支持现有内容)。

最重要的是,规范背后的仲裁者是不同的浏览器供应商。你有没有看过webkit(Safari,Chrome),moz(Firefox)或o(Opera)的专有CSS元素?这实际上是正常的,因为这意味着供应商正在为即将推出的规范工作,有时在功能上超出规范。一段时间以来,微软的心态超越了标准,因为他们垄断了浏览器的份额并创建了自己的CSS元素。微软创建了像filter这样的CSS元素,但是我们发现了一些奇特的东西。有两个推荐的规格是两种不同的方式在CSS中使用不透明度:颜色元素和不透明度元素中的RGBA。

标准的重要性

要完成,我会说,网页设计师/开发人员有责任保持最新的技术和标准(如HTML5)的最新进展。这并不意味着读出每一个规范。我同意这将是漫长而无聊的。实际上,阅读关于该主题的书籍,请遵循浏览器供应商的开发博客,并通过尝试填写不时获得乐趣。我不再同意遵循所有网络标准的100%,因为总会有例外。我更喜欢使用良好的编码实践来帮助开发人员,但同时也是浏览器的友好。重要的是要了解HTML5建立在现有标准之上,并且支持现有的内容。

最后一个意见:http://dowebsitesneedtobeexperiencedexactlythesameineverybrowser.com/

关于csrf在web网站中有多重要和web csrf的问题我们已经讲解完毕,感谢您的阅读,如果还想了解更多关于"message":"无效的 csrf 令牌","code":"EBADCSRFTOKEN"、Blazor WebAssembly中的防止跨站点请求伪造 (XSRF/CSRF) 攻击、CSS属性订单有多重要?、html – 遵循Web标准有多重要?等相关内容,可以在本站寻找。

本文标签:

![[转帖]Ubuntu 安装 Wine方法(ubuntu如何安装wine)](https://www.gvkun.com/zb_users/cache/thumbs/4c83df0e2303284d68480d1b1378581d-180-120-1.jpg)